近日,微軟威脅情報團隊對廣泛活躍的銀行木馬程式 Qakbot 釋出了詳細的分析報告,該惡意程式根據其感染鏈已被分解為不同的構建模組,微軟認為這將有助於實現有效的主動檢測和阻斷感染鏈。

根據微軟的分析,Qakbot被認為是由網路犯罪組織 Gold Lagoon 建立的,它是一種流行的資訊竊取惡意軟體,近年來,它已成為許多關鍵且廣泛的勒索軟體攻擊的前身,它提供了一種惡意軟體安裝即服務,被惡意團伙用於投遞勒索軟體,嚴重威脅網路世界。

根據網路安全行業門戶「極牛網」GEEKNB.COM的梳理,模組化惡意軟體於 2007 年首次被發現,它已經從早期的銀行木馬演變為能夠進行資料洩露並充當第二階段有效載荷(包括勒索軟體)的傳送機制的瑞士軍刀。同樣值得注意的是它的策略是透過電子郵件收集器元件從 Outlook 客戶端劫持受害者的合法電子郵件執行緒,並將這些執行緒用作網路釣魚誘餌來感染其他機器。

該惡意程式透過破壞 IMAP 服務和電子郵件服務提供商 (ESP),或劫持電子郵件執行緒,攻擊者可以利用潛在受害者對他們以前與之通訊的人的信任,並且還允許冒充受感染的組織。

在 2021 年 3 月 25 日至 2021 年 10 月 25 日七個月的持續跟蹤 Qakbot 的活動表明,美國、日本、德國、印度、臺灣、義大利、韓國、土耳其、西班牙和法國是主要目標國家,入侵主要針對電信、技術和教育部門。

根據微軟的分析,Qakbot 的攻擊鏈由幾個構建模組組成,這些構建模組涉及了入侵的各個階段,從分發惡意軟體所採用的方法(連結、附件或嵌入影象)開始,然後再進行一系列後利用憑據盜竊、電子郵件洩露、橫向移動以及 Cobalt Strike 信標和勒索軟體的部署等活動。

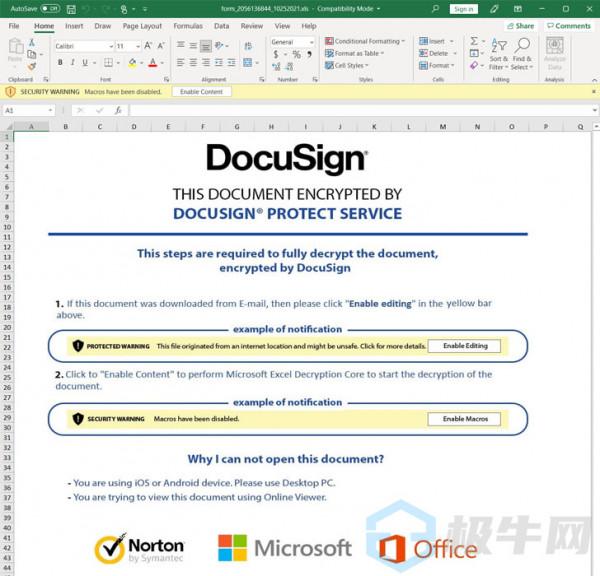

根據網路安全行業門戶「極牛網」GEEKNB.COM的梳理,攻擊者傳送的與 Qakbot 相關的電子郵件有時可能附帶一個 ZIP 存檔檔案附件,其中包括一個包含Excel 4.0 宏的電子表格,這是一種在網路釣魚攻擊中被廣泛濫用的初始訪問方式。無論採用何種機制來傳播惡意軟體,這些惡意活動都有一個共同點,就是使用惡意的 Excel 4.0 宏。

雖然宏在 Microsoft Office 中預設關閉,但系統會提示電子郵件的收件人啟用宏以檢視文件的實際內容。這會觸發下一階段的攻擊,下載惡意攻擊載荷並執行。

安全研究人員稱,Qakbot 的模組化和靈活性可能給安全分析師和防禦者帶來挑戰,因為併發的 Qakbot 活動在每個受影響的裝置上看起來可能截然不同,對 Qakbot 的更深入瞭解對於針對它制定全面協調的防禦戰略至關重要。