文章來源:極牛網

發現一個新的伊朗威脅行為者利用 Microsoft Windows MSHTML 平臺中現已解決的關鍵缺陷,使用一種新的基於 PowerShell 的資訊竊取程式來瞄準講波斯語的受害者,該資訊竊取程式旨在從受感染的機器中獲取大量詳細資訊。

最新的安全研究表明,一個伊朗的駭客組織利用微軟Windows的MSHTML漏洞,透過PowerShell實現了針對波斯語使用者的資訊竊取程式,該程式旨在從受感染的機器中獲取大量詳細資訊。

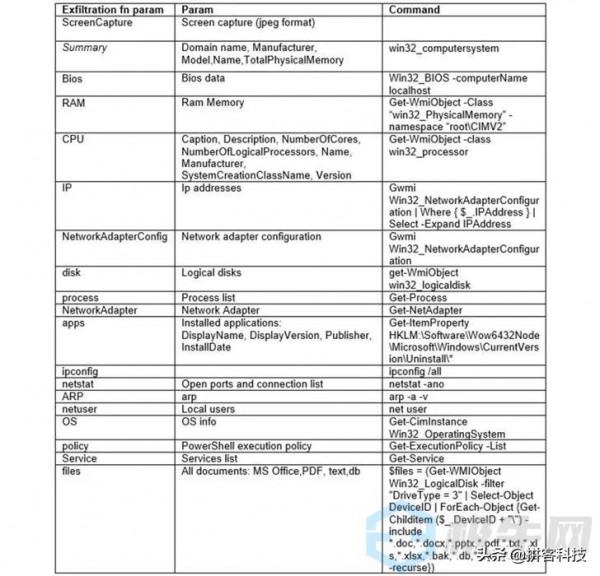

根據網路安全行業門戶極牛網JIKENB.COM的梳理,該資訊竊取程式是PowerShell指令碼,雖然只有150行程式碼,但卻具有強大的資訊收集能力,它能為攻擊者提供大量的關鍵資訊,包括螢幕截圖、文件、系統資料等。該惡意程式的受害者近一半來自美國,主要針對居住在國外的被視為伊朗伊斯蘭政權構成威脅的伊朗人。

該惡意程式的釣魚活動始於 2021 年 7 月,主要利用Windows MSHTML漏洞(漏洞號CVE-2021-40444)實現遠端程式碼執行,透過特殊的Office文件進行釣魚傳播來執行powershell攻擊載荷。

SafeBreach 描述的攻擊序列始於目標接收魚叉式網路釣魚電子郵件,該電子郵件以 Word 文件為附件。開啟該檔案會觸發 CVE-2021-40444 的漏洞利用,導致執行名為 PowerShortShell 的 PowerShell 指令碼,該指令碼能夠隱藏敏感資訊並將其傳輸到命令和控制 (C2) 伺服器。

雖然在 9 月 15 日觀察到涉及部署資訊竊取程式的感染,但在微軟釋出該漏洞補丁的第二天,上述 C2 伺服器也被用來收集受害者的 Gmail 和 Instagram 憑據,這是該組織發起的兩次網路釣魚活動的一部分。

該開發是利用 MSTHML 渲染引擎缺陷進行的一系列攻擊中的最新一次,微軟之前披露了一個有針對性的網路釣魚活動,該活動濫用該漏洞作為分發自定義 Cobalt Strike Beacon 載入器的初始訪問活動的一部分。