最新的安全研究披露,一個存在於2G蜂窩網路基本機制中的安全漏洞被發現,駭客可以利用該機制使用低成本裝置發起拒絕服務攻擊和中間人攻擊。紐約大學研究人員在一篇新論文中稱,該安全漏洞影響了從2G以來的所有通訊機制,至今仍在通訊基站中廣泛存在。

基站切換是移動通訊中常見的過程,當用戶正在通話或者正在上網時,在移動中手機將自動從一個基站切換在另一個距離更近的基站,實現使用者無感知的切換。

基站切換機制的主要工作邏輯是,使用者裝置向網路傳送訊號強度測試以確定是否需要切換,如果需要,在發現更合適的目標站時發起切換。

雖然這些訊號強度數值受到加密保護,但卻並未經過網路驗證,因此攻擊者可以強迫裝置移動到攻擊者操作的蜂窩站點。攻擊的核心在於源基站無法對測量報告中的錯誤值進行處理,增加了惡意切換不被發現的可能性。

簡而言之,新的假基站攻擊使基於上述加密的訊號強度測試報告和訊號功率閾值的切換過程變得脆弱,使對手能夠輕鬆地建立中間人中繼,甚至竊聽、丟棄、修改和轉發裝置和網路之間傳輸的訊息。

將裝置“吸引”到假基站

攻擊的起點是初始偵察階段,攻擊者利用智慧手機收集與附近合法站點有關的資料,然後使用這些資訊來配置冒充真正基站的惡意基站。

根據網路安全行業門戶「極牛網」GEEKNB.COM的梳理,該攻擊隨後涉及透過廣播主資訊塊 (MIB) 和系統資訊塊 (SIB) 訊息(幫助手機連線到網路所必需的資訊)以比模擬的訊號強度更高的訊號強度來強制受害者的裝置連線到假基站。

在欺騙使用者裝置連線到冒名頂替的假基站並迫使裝置向網路報告虛假測量結果時,最終將實現對該使用者裝置的基站切換,以利用於Dos攻擊、中間人攻擊或資訊竊取。

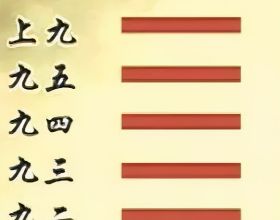

在移交過程中發現了多達六個安全漏洞(從上圖中的 A 到 F):

- 不安全的廣播訊息(MIB、SIB)

- 未經驗證的測量報告

- 準備階段缺少交叉驗證

- 無驗證的隨機接入通道 ( RACH ) 啟動

- 缺少恢復機制

- 區分網路故障和攻擊的難度

在實驗驗證測試中,安全研究人員發現所有測試裝置,包括蘋果 iPhone 5、三星 S10 5G等,都容易受到 DoS 和中間人攻擊。調查結果已在本月早些時候舉行的ACSAC年度計算機安全應用會議上公佈。