一直以來,讓TESLA引以為傲的是其所謂的線上更新技術,線上更新可以自動推送新 程式碼來修復bug和新增新功能。但一位安全研究人員已經展示了特斯拉ModeIX的 無密碼進入系統的安全漏洞:駭客可以透過藍芽連線覆蓋韌體,解鎖密碼,並在幾分 鍾內竊取ModeIX。

比利時大學KULeuven的安全研究員Lennert Wouters今天透露了他在特斯拉 ModeIX汽車及其無密碼入口中發現的_系列安全漏洞。他發現:任何偷車賊都可能 利用這些漏洞,他們設法透過擋風玻璃讀取到汽車儀表板上的車輛識別號碼--在距離 受害者的鑰匙大約15英尺以內作案。搭建盜劫所需的硬體裝備花費了 Wouters大約 $300,將這些硬體放進揹包內,竊賊透過手機進行控制。在90秒內,便可以提取出 射頻密碼,解鎖ModeIX; Wouters發現的第二個弱點是:一旦偷車賊進入車內, 利用1分鐘的時間,將自己的鑰匙與受害者的鑰匙配對之後,便可駕駛汽車離開。

術結合在一起的話,車主將遭受更慘重的攻擊。〃他計劃在今年1月的 RealWorldCrypto大會上展示他的發現。

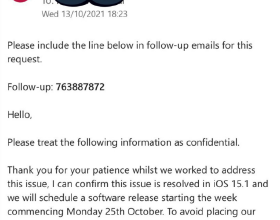

Wouters說,他已經在今年8月份警告過特斯拉Model X無密碼進入駭客技術的危 險性。特斯拉公司回覆說,計劃在本週開始對軟體進行更新,可能還涉及汽車的硬 件,以阻止兩組攻擊之中的至少_組攻擊。WIRED還與特斯拉聯絡,以瞭解更多關於 其軟體修復的資訊,但沒有得到回應(特斯拉10月解散了新聞釋出團隊)。特斯拉 告訴Wouters,為了防止駭客入侵,ModeIX的車主應該在未來幾周內安裝特斯拉 提供給他們的更新,補丁可能需要近一個月的時間才能在所有車輛上完成安裝。與此 同時,這位比利時研究人員說,他一直非常小心,不釋出任何程式碼或透露技術細節, 以防止偷車賊利用他的攻擊技術。

Wouters利用了他在Model X的無密碼進入系統中發現的一系列安全問題一一其中 包括主要問題和次要問題一這些問題加在一起能完全解鎖車輛,從而啟動和竊取車 輛。首先,ModeIX的車鑰匙缺少韌體更新的"密碼簽名",特斯拉的ModeIX車 鑰匙,可以透過藍芽無線連線到ModeIX內部的計算機來實現線上韌體更新,但沒有 確認新的韌體程式碼有來自特斯拉的不可偽造的密碼簽名。Wouters發現他可以用自己 的電腦和藍芽接入目標ModeIX的車鑰匙鎖,重寫韌體,利用它訪問到車鑰匙鎖內部 的加密晶片,利用該晶片為車輛生成解鎖程式碼。然後,透過藍芽將解鎖程式碼發回自己 的計算機,整個過程耗時90秒。

起初,Wouters發現建立藍芽連線並不那麼容易。Model X車鑰匙鎖的藍芽射頻信 號的"喚醒〃狀態只能持續幾秒鐘。隨後,Wouters很快發現負責ModeIX無密 碼接入系統的計算機中,有一個車身控制模組(body control module, BCM)也可

了不到$100, -Wouters利用它將攻擊射頻訊號傳送給車鑰匙。(初始化喚醒命令必 須在大約15米以內的近距離發射,但如果車輛在戶外,可以在數百英尺外執行韌體更 新。)

Wouters還發現,BCM從汽車VIN號碼的最後五位數字匯出了一個識別程式碼,它是 車鑰匙鎖身份的唯一識別碼。竊賊可以透過目標汽車的擋風玻璃,讀取儀表盤上的這 些數字,然後可以用它為盜版BCM建立一個密碼。Wouters說:“最終,你會認為 複製了一個屬於目標車輛的BCM,強制複製的BCM給目標車輛的車鑰匙鎖傳送喚醒 命令。

但是,即便是最聰明的駭客攻擊,也只實現了 Wouters的第一步解鎖功能。為了能 實現駕駛車輛,還得進行下一步攻擊。一旦開啟車門鑰匙,進入到Model X之後, Wouters可以將自己的計算機插入車輛上的一個埠,該埠位於顯示器下的小面板

之上。他說,這可以在幾秒鐘內完成,不用任何其它工具。計算機透過該埠傳送

的的車鑰匙配對,實際上是告訴汽車偽造的鑰匙是有效的。雖然每個ModelX鑰匙鎖 都包含一個唯一的密碼證書,利用該證書來阻止汽車與假鑰匙配對,但Wouters發現 BCM實際上沒有檢驗該密碼證書。利用這個漏洞,實現假車輛鑰匙的有效性驗證,

並把車開走一一隻需_分鐘的時間。

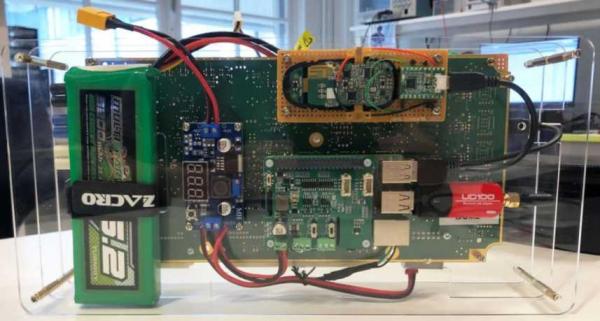

Wouters定製的特斯拉ModelX駭客工具,成本約$300,包括一個ModelX車身控 制模組,_個拆卸的車鑰匙鎖,_個RaspberryP丨小型計算機和一個電池。

Wouters指出,他發現的兩個最嚴重的漏洞一鑰匙鎖韌體更新缺乏驗證,新的鑰匙 鎖與汽車配對也缺乏驗證一表明ModelX的無密碼輸入系統的安全設計與具體實現 之間存在明顯的脫節。Wouters說:“雖然這個系統擁有了安全的全部內容,但 是,這幾個小錯誤卻讓我可以規避所有的安全措施。"

為了演示他的技術,Wouters組裝了一個麵包盒大小的裝置,其中包括RaspberryP丨 小型計算機、二手Model X BCM、車輛密碼鎖、電源轉換器和電池。整個套件,包 括可以傳送和接收射頻命令的所有裝備,花費他不到$300。設計完成之後,

Wouters便可以悄悄地控制它:輸入汽車的VIN號碼,解鎖程式碼,並透過智慧手機上 的_個簡單命令提示符配對新的金鑰,如上面的影片所示。

Wouters說,沒有證據表明他的技術被用於真實世界的汽車盜竊。但近年來,竊賊 們已經盯上了特斯拉的無密碼進入系統,透過放大車鑰匙鎖的訊號,解鎖和啟動汽 車,達到盜竊車輛的目的,即便是車鑰匙鎖位於受害者的家中,汽車停在車道上,他 們也能盜到車。

伯明翰大學的研究人員弗拉維奧•加西亞(Flavio Garcia),專注於汽車無密碼進入系統 的安全問題,他說:“如果沃特斯沒有警告特斯拉,他的方法就很容易付諸實施,我 認為這是一個現實的場景,許多漏洞交織在一起,從而構建出一個端到端的、實用的 車輛攻擊。"

這_次暴露的Model X駭客技術並不是Wouters首次發現的漏洞,他曾兩次發現特 斯拉Model S無密碼進入系統中的漏洞,這些系統同樣允許利用射頻訊號實現汽車盜 竊。即使如此,他認為特斯拉在無密碼進入安全方面的做法並沒有什麼獨到之處。 類似的系統可能同樣脆弱。Wouters說:“ModelS是很酷的汽車,所以作案很有 意思。如果我花同樣多的時間去研究其他品牌的汽車,可能會發現類似的問題。"

Wouters指出:特斯拉的獨特之處是,與許多其他汽車製造商不同,它有能力實現OTA軟

件補丁,而不是要求司機把他們的車鑰匙鎖拿到經銷商那裡進行更新。然而,汽車卻與個人 電腦不同:即便更新機制帶有可以破解的漏洞,它也應為特斯拉車主提供解決問題的生命保 障機制。