DanderSpritz於2017年4月14日曝光,當時一個名為Shadow Brokers的駭客組織洩露了該漏洞利用工具等。當然,最著名的洩密事件中還包括永恆之藍EternalBlue,這是一個由美國國家安全域性(NSA)開發的網路攻擊漏洞,使威脅行為者能夠在未打補丁的Windows計算機上執行NotPetya勒索軟體。

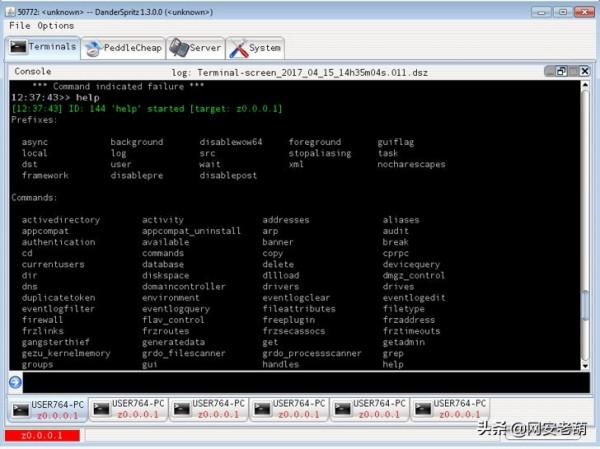

該工具是一個模組化,隱身且功能齊全的框架,它依賴於數十個外掛在Windows和Linux主機上進行開發後活動。DoubleFeature就是其中之一,它的功能是"攜帶DanderSpritz的受害者機器的診斷工具",Check Point的研究人員在週一釋出的一份新報告中說。

"DoubleFeature可以用作一種Rosetta Stone,以更好地瞭解DanderSpritz模組以及受其破壞的系統,"以色列網路安全公司補充說。"這是事件響應團隊的白日夢。

DoubleFeature旨在維護可以在目標計算機上部署的工具型別的日誌,是一個基於Python的儀表板,還可以兼作報告實用程式,以將日誌記錄資訊從受感染的計算機洩露到攻擊者控制的伺服器。輸出使用名為"DoubleFeatureReader.exe"的專用可執行檔案進行解釋。

DoubleFeature監控的一些外掛包括名為UnitedRake(又名EquationDrug)的遠端訪問工具,以及PeddleCheap,一個名為StraitBizarre的隱形資料洩露後門,一個名為KillSuit(又名GrayFish)的間諜平臺,一個名為DiveBar的永續性工具集,一個名為FliveAvenue的隱蔽網路訪問驅動程式,以及一個名為MistyVeal的驗證器植入物,用於驗證受感染的系統是否確實是一個真正的受害者機器,而不是一個研究環境。

"有時,高階APT工具的世界和普通惡意軟體的世界看起來像是兩個平行的宇宙,"研究人員說。"民族國家行為者傾向於維護秘密的,巨大的程式碼庫,具有由於實際需要而培養了幾十年來培養的大量功能。事實證明,我們也仍在慢慢咀嚼向我們透露DanderSpritz的4年洩漏,並獲得新的見解。