阿里雲事件,很多人其實不知道,這是個大事。

11月24日,阿里雲發現一個漏洞——

全世界廣泛使用的伺服器Apache(阿帕奇)開源專案log4j日誌元件中存在致命漏洞。

該漏洞可能導致裝置遠端受控,進而引發敏感資訊竊取、裝置服務中斷等嚴重危害,屬於高危漏洞。

也就是說,這個漏洞一旦被攻擊者利用,哪怕這個攻擊者是普通的小白,都可以輕而易舉地攻入目標伺服器,獲取最高許可權,竊取或控制伺服器。

然而,在阿里雲發現如此重大的隱患後,卻沒有第一時間上報工信部等主管部門,而是選擇將這個漏洞先告訴了國外機構,工信部完全被矇在鼓裡。

直到外國機構公佈這一事項時,我國相關部門才知曉此事,經徹查最終確定這一重大漏洞的發現者居然是阿里雲。

有網友表示,阿里雲早在半個月前就發現了這個「核彈級的漏洞」,但卻一直沒有上報給工信部。

這裡,我們不免要問上一句:阿里雲發現漏洞後第一時間報給國外軟體開發方,可不可以?

首先,咱們的工信部沒有說阿里雲不能把漏洞先報給Apache,也沒有要求說必須先報給自己,只是要求發現漏洞兩天內上報就行。

根據《網路產品安全漏洞管理規定》第七條規定,各企業發現安全漏洞後,應當在2日內向工信部網路安全威脅和漏洞資訊共享平臺報送相關漏洞資訊。

報送內容應當包括,存在網路產品安全漏洞的產品名稱、型號、版本,以及漏洞的技術特點、危害和影響範圍等。並及時進行修補,將修補方式告知可能受影響的產品使用者。

從這一點上來看,咱們的工信部還是很講道理的,制定的規則完全合乎情理。

但規定裡有一點可是明確了的,那就是一旦發現問題,需要在2日內上報。

然而,阿里雲卻把這事整整“捂”了半個月!

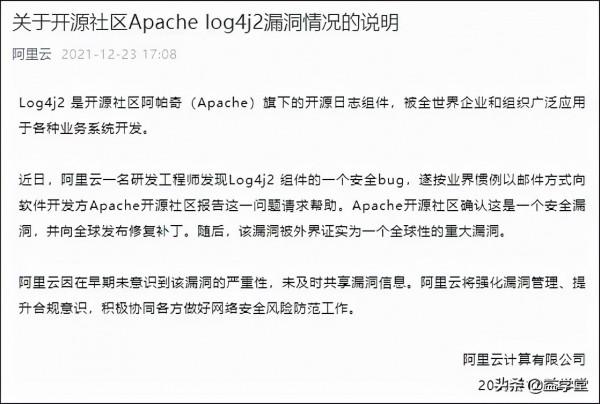

面對工信部的警示和疑問,阿里雲卻解釋稱是這是由於商業慣例,所以先向軟體開發商請求幫助。

換句話說,也就是阿里雲覺得自己的行為沒有問題,並且在程式上應當先向外國的機構“發郵件”。

所以,這事究竟有沒有小題大做?

講到這裡,那我們就得看本次阿里雲發現的安全漏洞影響有多嚴重了。

據悉,安全公司奇安信已將本次Apache Log4j2漏洞的CERT風險等級定為“高危”。

奇安信描述稱,Apache Log4j 是 Apache 的一個開源專案,透過定義每一條日誌資訊的級別,能夠更加細緻地控制日誌生成過程。

而Log4j2中存在JNDI注入漏洞,當程式將使用者輸入的資料進行日誌記錄時,即可觸發此漏洞,成功利用此漏洞可以在目標伺服器上執行任意程式碼。

據安域雲防護的監測資料顯示,截至12月10日中午12點,已發現近1萬次利用該漏洞的攻擊行為。

據瞭解,該漏洞影響範圍大,利用方式簡單,攻擊者僅需向目標輸入一段程式碼,不需要使用者執行任何多餘操作即可觸發該漏洞,使攻擊者可以遠端控制受害者伺服器,90%以上基於java開發的應用平臺都會受到影響。

有奇安信的安全專家表示,Apache Log4j RCE 漏洞之所以能夠引起安全圈的極大關注,不僅在於其易於利用,更在於它巨大的潛在危害性。當前幾乎所有的技術巨頭都在使用該開源元件,它所帶來的危害就像多米諾骨牌一樣,影響深遠。

簡而言之,該漏洞算是這幾年來最大的漏洞了。

這麼一個大漏洞,被阿里雲發現了,阿里雲的技術可以說是非常厲害了。

但是整整15天內,中國的網路大門大開,幾乎處於不設防的狀態,一切都完全暴露,沒人提醒沒人管。

打個簡單的比喻就是,家裡的大門半個月沒關,隨便什麼人一推就進來了,想拿啥就拿啥,怪不得高層震怒。

於是,12月22日,工信部發布通報,語氣很嚴厲:

取消其網路安全威脅資訊共享平臺合作單位資格,立即整改6個月,處罰屆滿後將根據整改情況,研究其是否恢復資格。

事實上,這已經不是阿里雲第一次出現安全問題了。

今年8月,一份浙江省通訊管理局對投訴人的答覆函自網路流出,稱此前阿里雲計算有限公司未經使用者同意,擅自將使用者留存的註冊資訊洩露給第三方合作公司。隨後,浙江省通訊管理局相關負責人向媒體確認了此事的真實性。

而從阿里雲對本次漏洞事件的回應,我們不難看出,阿里雲顯然還沒有意識到,工信部對於其警示的真正含義。

“罰停”並不是要追究誰的過錯,真正的問題是我們國家的網路安全極為重要,阿里雲作為絕對領先的科技巨頭,應當認清企業應有的責任感和基本的國家安全意識。

希望在經歷這次教訓之後,阿里雲能對自身的所作所為有所認識,這樣才能在以後的發展道路上穩步前行。

END

經營證券期貨業務許可證 統一社會信用程式碼(境外機構編號):91310109MA1G5BK839

免責宣告:本文為個人觀點,不代表本平臺的觀點或立場,不構成任何投資建議,不能作為您的投資依據,您需獨立做出投資決策,風險自擔。請您確認自己的具有相應的權利、行為能力、風險識別能力及風險承受能力,能夠獨立承擔法律責任。以上部分內容和圖片來源於網路,若存在作品、版權或其他內容侵權等問題,請聯絡刪除。歷史業績不代表未來收益。投資有風險,入市需謹慎!