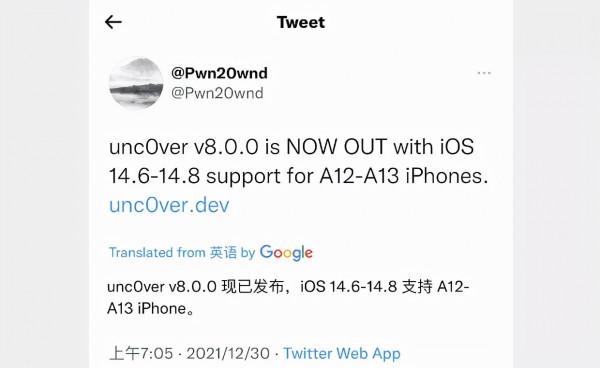

在12月30日早上時段,Pwn20wnd 越獄大神帶來了一條勁爆的訊息,那就是 iOS 14.6 - 14.8 系統支援越獄。

萬萬沒想到!年尾還帶來一條關於越獄的大驚喜,還以為 iOS 14.6 - 14.8 越獄需要等很久,而 Pwn20wnd 大神無聲無色就釋出了,真讓人感到很意外,真想說:P神牛批。

關於 unc0ver 越獄更新,我昨天也提到,今天主要講一些細節方面的,也是大家特別想知道的,內容分三點:

- unc0ver 8.0.1 支援那些裝置和系統?

- unc0ver 8.0.1 如何安裝到手機上?

- 本次越獄是利用誰漏洞,誰是貢獻者?

unc0ver 8.0.1 支援那些裝置和系統?

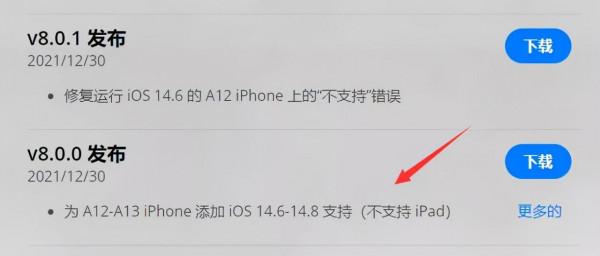

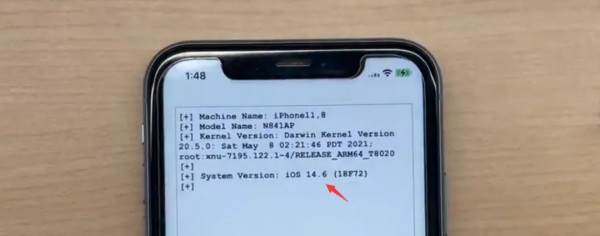

從 Pwn20wnd 大神推文得知,本次更新 unc0ver 8.0.1 系統,支援 iOS 14.6 - 14.8 系統 A12 - A13 裝置,其它裝置暫不支援。

- iPhoneXs(支援)

- iPhoneXs Max(支援)

- iPhoneXR(支援)

- iPhone11(支援)

- iPhone11 Pro(支援)

- iphone11 Pro Max(支援)

- iPhone SE(2020)(支援)

再次說明,本次越獄暫不支援iPad,依舊是不完美越獄,重啟後需要重新啟用才能恢復越獄,同時也依賴證書,一旦有證書籤署 unc0ver 8.0.1 工具,意味著也能線上安裝。

unc0ver 8.0.1 如何安裝到手機上?

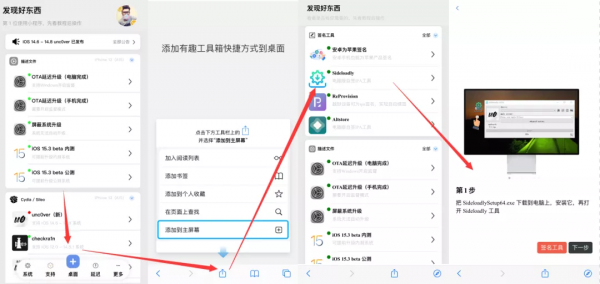

目前暫時沒有可用證書,只能透過電腦愛思助手或者Sideloadly工具簽名安裝,建議使用 Sideloadly 工具簽名安裝,因為成功率極高。具體方法請前往「新有趣工具箱」小程式-底部桌面-網頁版上檢視教程。

unc0ver 8.0.1.ipa包在,直接在“www.unc0ver.dev”下載,放置到電腦桌面,手機連線電腦,直接拉入到Sideloadly,輸入 Apple ID 賬號簽名。具體方法請前往「新有趣工具箱」小程式-底部桌面-網頁版上檢視教程。

本次越獄是利用誰的漏洞,誰是貢獻者?

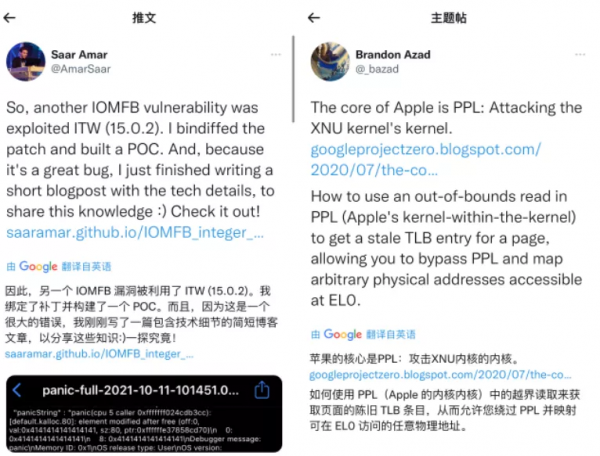

從 unc0ver 越獄官網得知,本次越獄是利用 CVE-2021-30883 漏洞,而此漏洞之前也提到過,早期是由 Saar Amar 安全研究人員在推特分享,並且還告知,此漏洞適合越獄。

隨後!patter-f 國內螞蟻安全研究人員,使用 CVE-2021-30883 漏洞在 iOS 14.6 實現攻擊,證實此漏洞是有效的,並得知利用此方法可在 iOS 14.0 至 14.8 系統實現越獄。

從那天開始,Pwn20wnd 大神已經加入這方面的研究,也就是說,本次釋出 unc0ver 8.0.1 越獄,是利用 pattern-f 大神的方法來實現的。unc0ver 官網也提到,感謝 pattern-f 大神再次幫助。

pattern-f 大神是參考 Saar Amar 大神分享利用方法以及使用 Brandon Azad 大神 oob-timestamp 中的技巧實現。

也就是說!本次越獄最大貢獻是 pattern-f 大神,同時還幫助 Pwn20wnd 大神完成這次越獄。

有趣的是!CVE-2021-30883 漏洞還支援 iOS 15.0 至 15.0.1 系統,如果有新的漏洞出現,那這些系統應該也能一同攻破?

大概這些內容了,話說!你們越獄成功了嗎?請評論。