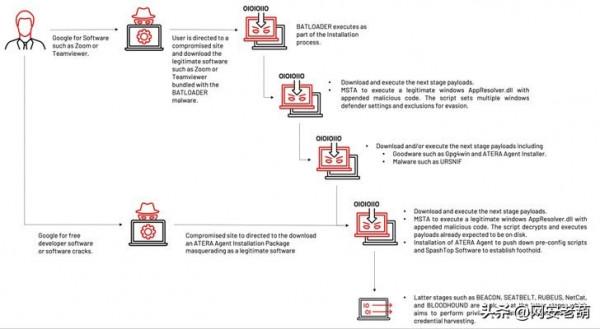

已經觀察到正在進行的搜尋引擎最佳化(SEO)中毒攻擊活動濫用對合法軟體實用程式的信任來誘使使用者在受感染的計算機上下載BATLOADER惡意軟體。

"威脅行為者使用'免費生產力應用程式安裝'或'免費軟體開發工具安裝'主題作為SEO關鍵字,以誘使受害者訪問受感染的網站並下載惡意安裝程式,"Mandiant的研究人員在本週釋出的一份報告中說。

在SEO中毒攻擊中,攻擊者人為地提高託管其惡意軟體的網站(真實或其他)的搜尋引擎排名,以使其顯示在搜尋結果的頂部,以便搜尋TeamViewer,Visual Studio和Zoom等特定應用程式的使用者感染了惡意軟體。

安裝程式在打包合法軟體的同時,還與安裝過程中執行的 BATLOADER 有效負載捆綁在一起。然後,惡意軟體充當墊腳石,透過下載傳播多階段感染鏈的下一階段可執行檔案,進一步瞭解目標組織。

其中一個可執行檔案是Microsoft Windows內部元件的篡改版本,該元件附加了惡意VBScript。該攻擊隨後利用一種稱為簽名二進位制代理執行的技術,使用合法的"Mshta.exe"實用程式執行DLL檔案。

這導致VBScript程式碼的執行,有效地觸發攻擊的下一階段,其中在後期階段提供額外的有效載荷,如Atera Agent,Cobalt Strike Beacon和Ursnif,以幫助執行遠端偵察,特權升級和憑據收集。

更重要的是,有跡象表明運營商嘗試了不同的策略,同一活動的替代變體直接提供了Atera遠端監控管理軟體,這是由於最初的妥協,可以進一步跟進開發後活動。

Mandiant還指出了這些攻擊與Conti勒索軟體團伙採用的技術重疊,這些技術於2021年8月公佈。"目前,由於這些資訊的公開發布,其他無黨派行為者可能正在為他們自己的動機和目標複製這些技術,"研究人員說。