最新的網路安全研究發現,惡意軟體透過一種新技術可以在iOS上透過偽造關機過程在受感染裝置上實現永續性,從而無法從物理上確定 iPhone 是否處於關閉狀態。

這一新漏洞被稱為 NoReboot ,網路安全研究人員發現可以阻止iOS關機操作並能模擬關機的效果,從而欺騙使用者相信手機已關機,而實際上它仍然處於執行狀態。

根據網路安全行業門戶「極牛網」GEEKNB.COM的梳理,NoReboot 的工作原理是干擾 iOS 中用於關閉和重新啟動裝置的例程,從而有效地防止它們從一開始就發生,並允許木馬在沒有永續性的情況下實現永續性,因為裝置實際上從未關閉過。

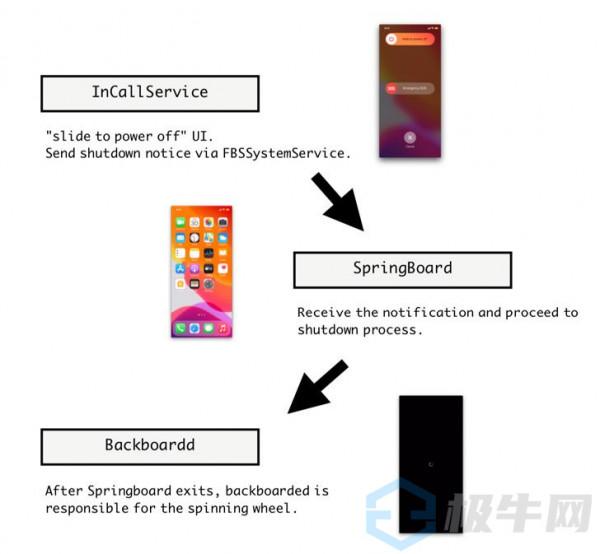

這是透過將特製程式碼注入三個 iOS 守護程式(即 InCallService、SpringBoard和Backboardd)來實現的,透過禁用與開機裝置相關的所有視聽提示來假裝關機,包括螢幕、聲音、振動、相機指示燈和觸控反饋。

安全研究人員表示,儘管我們禁用了所有物理反饋,但手機仍然保持完整功能,並且能夠保持活躍的網際網路連線。駭客可以以公然的方式遠端操縱手機,而不必擔心被發現,因為使用者被欺騙認為手機已關閉。

然後,惡意軟體會強制 SpingBoard(指 iOS 的圖形使用者介面)退出(而不是整個作業系統),然後命令 BackBoardd(處理所有觸控和物理按鈕單擊事件的守護程式)顯示 Apple 徽標如果使用者選擇重新開啟正在執行的手機,而惡意程式碼繼續存在,則會產生影響。

更重要的是,這種技術理論上可以擴充套件為操縱與 iPhone 相關的強制重啟,方法是在透過 Backboardd 記錄此類事件時故意使 Apple 徽標提前幾秒鐘出現,從而欺騙受害者在沒有真正的情況下釋放側面按鈕觸發強制重啟。

儘管迄今為止尚未使用類似 NoReboot 的方法檢測到或公開記錄任何惡意軟體,但調查結果強調,一旦攻擊者獲得對目標裝置的訪問許可權,即使 iOS 重啟過程也無法倖免於被劫持。