本月早些時候,德國安全研究員 David Colombo 在一條推文中,首次披露了影響特斯拉電動汽車的一個嚴重隱患。由於流行的第三方開源日誌工具中的一個安全漏洞,車子竟然被直接暴露於網際網路上。若被攻擊者闖入,該漏洞或導致遠端解鎖車門、鳴喇叭、甚至啟動汽車。

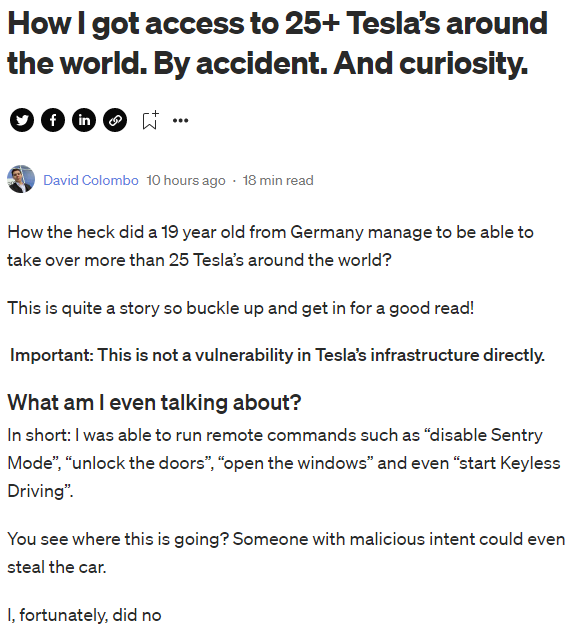

在一連串相關推文之後,David Colombo 於週一的一篇部落格文章中,介紹了他是如何在偶然情況下發現該漏洞、並“完全遠端控制”了超過 25 輛特斯拉電動汽車的。

慶幸的是,他一直在努力向受影響的車主披露這個問題、且沒有向別有用心的駭客公開詳細資訊。目前漏洞已得到正式修復,無法再被公開利用。

David Colombo 在接受採訪時稱,他是在 TeslaMate 中發現的這個遠端漏洞。作為一款免費的日誌軟體,許多特斯拉車主都用它來連線車載系統。

你可藉此來輕鬆訪問被預設隱藏的相關資料,包括電耗、位置歷史記錄、駕駛統計,以及用於故障排除和問題診斷的各種細粒度的資訊。

作為一款“自託管”形式的網路儀表板,TeslaMate 通常在愛好者的家用電腦上執行,並依靠特斯拉 API 來訪問與車主賬戶相關的車載資料。

然而由於網路儀表板中的一個安全漏洞 —— 比如允許匿名訪問和使用一些使用者從未修改過的預設密碼、再加上車主的錯誤配置 —— 結果就導致至少數百個 TeslaMate 儀表板被直接暴露於網際網路上。

API 暴露的風險,還涉及遠端控制特斯拉汽車的金鑰。此外 Colombo 在接受外媒電話採訪時稱,受影響的汽車數量可能更高。

從去年偶然發現暴露在公網上的儀表板之後,Colombo 發現 TeslaMate 沒有在預設情況下施加防護。

在網路上展開一番搜尋後,可知受影響的車主遍佈英美、歐洲、中國、加拿大等市場,甚至扒出了某人近期穿越過的一條加州旅行路線。

更糟糕的情況,就是被攻擊者提取了使用者的 API 金鑰,那樣別有用心者就可在車主不知情的情況下,保持對特斯拉電動汽車的長期隱匿訪問。

據悉,在私下通報了漏洞後,TeslaMate 已推送了新版軟體,但需使用者手動安裝才能徹底封堵訪問漏洞。

萬幸的是,特斯拉已經撤銷了數千個 API 金鑰。此外即使想要切實利用該漏洞,仍需要相當高深且繁瑣的操作。且在許多情況下,都無法準確地與車主取得聯絡。