近日,瑞星威脅情報中心捕獲到一起針對中東地區阿拉伯語國家的攻擊事件,透過分析發現,此次攻擊事件的主謀是APT-C-23組織。該組織透過網際網路盈利為噱頭,誘騙目標開啟偽裝成docx文件的遠端控制病毒,從而進行資訊收集、遠端伺服器通訊、竊取機密等行為。目前,瑞星ESM防病毒終端安全防護系統可攔截並查殺此次攻擊攜帶的相關病毒,廣大使用者可安裝使用,杜絕相應風險。

據悉,APT-C-23組織是一個至少從2016年開始對目標進行網路攻擊的威脅組織。該組織又被稱為FrozenCell、AridViper、Micropsia、Desert Falcon和“雙尾蠍”,其主要目的是資訊盜竊和間諜活動,具備針對Windows與Android雙平臺的攻擊能力。該組織長期針對中東地區,特別是巴勒斯坦進行攻擊,涉及行業多為政府、教育、軍事等重要領域。

瑞星安全專家介紹,透過此次攻擊中的惡意樣本和APT-C-23組織過去的攻擊手法可以看出,該組織是利用了社交媒體或自建的釣魚網站對目標進行攻擊的。此次樣本所釋放的誘餌文件名為“Profit from the Internet.docx”,文件內文顯示為阿拉伯文,因此可判定攻擊目標為阿拉伯語國家。該文件內容主要是關於“如何透過網際網路盈利”,以此來誘騙目標使用者點選執行,一旦誘餌文件被開啟,惡意程式便會在後臺開展資訊收集、遠端伺服器通訊等惡意行為,從而達到竊取機密資訊的目的。

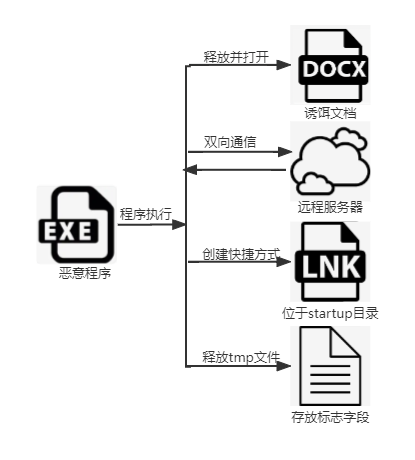

透過分析可以看出,該惡意程式特意使用docx文件圖示以達到偽裝目的,透過釋放白名單誘餌文件和建立快捷方式實現隱蔽性及永續性,當攻擊者透過遠控病毒獲取到目標系統資料後,還會將收集到的資訊經過加密處理後上傳遠端伺服器,躲避流量監控,最終達到竊取機密資訊的目的。

由於這類攻擊誘惑性及隱蔽性極強,普通使用者極易中招,因此瑞星在此提供廣大使用者應加強防範,做到以下幾點防禦措施,避免受到此類攻擊。

1.不開啟可疑檔案。

不開啟未知來源的可疑的檔案和郵件,防止社會工程學和釣魚攻擊。

2.部署網路安全態勢感知、預警系統等閘道器安全產品。

閘道器安全產品可利用威脅情報追溯威脅行為軌跡,幫助使用者進行威脅行為分析、定位威脅源和目的,追溯攻擊的手段和路徑,從源頭解決網路威脅,最大範圍內發現被攻擊的節點,幫助企業更快響應和處理。

3.安裝有效的防毒軟體,攔截查殺惡意文件和木馬病毒。

防毒軟體可攔截惡意文件和木馬病毒,如果使用者不小心下載了惡意檔案,防毒軟體可攔截查殺,阻止病毒執行,保護使用者的終端安全。

4.及時修補系統補丁和重要軟體的補丁。