“軟體供應鏈安全在2022年將比以往任何時候都更加重要,”近日在CES展上,黑莓公司預測,進一步加大軟體定義汽車的開發模式進入深水區,安全、可靠的使用者體驗將成為重要里程碑,汽車製造商將邁向資料驅動的未來。

幾周前,當Apache軟體基金會(Apache Software Foundation)披露其Java日誌庫Log4j存在一個巨大的安全漏洞時,與車輛通訊相關的應用伺服器也成為被“潛在攻擊”的物件。

類似的安全預警,在汽車行業已經並非新鮮事。

2019年,一名白帽駭客發現特斯拉的跨站指令碼攻擊漏洞 (XSS) 可以被用來非授權地獲取其他車輛資訊,例如車輛的VIN、速度、溫度、胎壓等等資訊。

一年後,比利時安全研究人員發現特斯拉Model X金鑰卡存在漏洞可用來快速解鎖車輛。攻擊者可以使用從舊的Model X車輛中回收的電子控制單元(ECU)來利用此漏洞。

去年5月,德國的兩名安全研究員公佈了Tbone漏洞(wifi熱點),可實現無接觸對特斯拉的近距離攻擊,透過操控一輛無人機實現了開啟特斯拉的後備箱,解鎖等操作。

為此,特斯拉還有一個專門的官方漏洞獎勵計劃,並且還為發現安全漏洞的工程師設立了“安全研究人員名人堂”,從而提高特斯拉的產品和服務安全。

一、

由於高階智慧駕駛系統的不斷增加,以及未來車路協同資料互動的落地,汽車製造商以及監管機構對安全性的關注,尤其是軟體安全,是一大變化。

在西門子EDA汽車積體電路測試解決方案負責人看來,多層安全性和裝置可靠性將是接下來智慧汽車面臨的最大挑戰之一。此外,車輛聯網成為標配之後,確保外部無法訪問敏感資料也是關鍵工程難題。

這意味著,圍繞安全測試和監控的需求已成為主流。

比如,過去幾十年汽車行業的零部件召回問題,很多時候只是因為有少部分車輛出現問題,並且不會出現大面積的同時出現。汽車製造商可以透過大規模召回,來避免故障的“暴露”。

但,網路安全改變了這個正規化。

“如果一輛存在軟體安全漏洞的車輛被攻擊,那麼路上所有搭載統一版本軟體的車輛都有可能受到攻擊,這意味著漏洞可以在同一時間攻擊所有的汽車。”在行業人士看來,整車OTA、V2X等不斷增加的外部通訊,也在大幅提升網路安全的重要性。

當然, 值得慶幸的是,目前全球範圍內還沒有重大的汽車軟體安全事故發生。資訊娛樂系統、閘道器及車身控制是比較常見的受攻擊部位。

比如,去年初,一名安全研究人員入侵了日產Xterra車上來自博世的資訊娛樂系統,透過插入一個USB裝置,可以獲得對系統的root shell訪問許可權,並獲得安裝未經授權軟體的許可權。

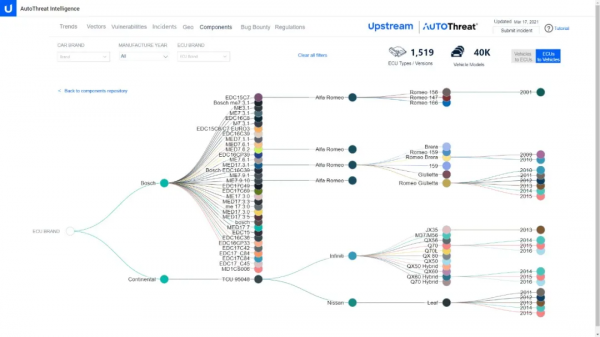

按照汽車網路安全公司Upstream Security給出的報告,還有很多汽車製造商在不同車型上安裝了類似的博世資訊娛樂系統,這可能會使他們面臨同樣的風險。

實際上,在傳統的開發模式下,並非所有汽車製造商都會追蹤與上述元件相關的潛在網路安全漏洞。這意味著,誰都不清楚,博世是否解決了全球數百萬輛搭載類似系統的漏洞。

而過去多層級的供應鏈關係,更是讓汽車製造商無從下手。這一點,從已經正式釋出的UNECE WP.29 R155法規和ISO/SAE 21434標準中都要求對供應鏈進行安全管理,可見一斑。

在雲馳未來副總裁楊洋看來,智慧網聯汽車的資訊及網路安全需要在產品規劃階段就開始考慮,只有這樣才能將安全融入到架構設計、軟硬體開發、測試、量產以及售後的全生命週期。

比如,WP.29 R155規定,供應鏈網路安全管理的責任在於汽車製造商,後者有責任確保所有汽車零部件(包括硬體和軟體)的安全。而ISO/SAE 21434標準還強調了供應鏈管理的重要性,比如汽車製造商與一級和二級供應商之間的網路安全關係。

而隨著整車電子架構的集中化趨勢,軟硬解耦以及模組化配置趨勢,意味汽車製造商未來更加多元化的軟硬體合作伙伴需要一個“統一”的嵌入式安全管理模組。

比如,雲馳未來推出的車聯網安全中介軟體是面向未來的、集中式電子電氣架構設計的資訊保安軟體框架,可以被整合到域控系統中,為各個車內的域控系統(如動力域、底盤域、自動駕駛域等)提供安全能力。

Upstream Security推出的AutoThreat工具,則是透過記錄車輛、元件和基礎設施級別的安全漏洞,並提供與單個車型相關的ECU和漏洞對映,來檢測車輛元件和裝置漏洞。同時,透過各種威脅分析工具,捕獲各種威脅指標。

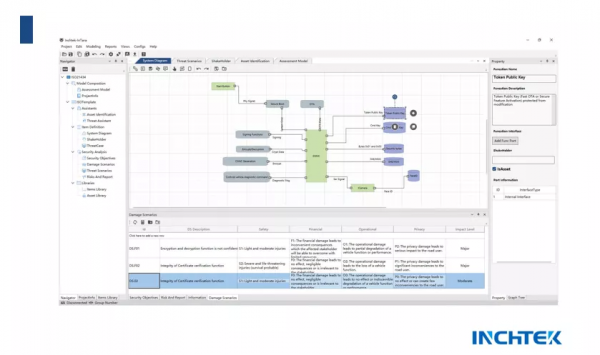

雲馳未來也在近日重磅釋出了國內第一款自主研發的高度自動化車輛資訊保安威脅分析與風險評估的TARA工具——InTARA,使用者可以透過圖形化介面和建模方法編輯管理與安全分析評估工作,大幅提升了安全分析師的工作效率。

二、

對於軟體定義汽車程序的下一個階段重點,來自大陸集團的軟體戰略主管Martin Schleicher認為,在實現這一目標之前,我們必須徹底解決一系列工程問題。“尤其是軟體複雜性的急劇增長,給安全管理帶來了巨大挑戰。”

可擴充套件的嵌入式邊緣開放架構(SOAFEE),是一個由Arm牽頭,聯合大眾集團旗下軟體子公司Cariad、博世、大陸集團、Green Hills、Marvell、紅帽、豐田旗下軟體子公司Woven Planet等汽車行業主要玩家合作構建的下一代軟體架構和參考設計。

SOAFEE在開發基於Arm平臺的汽車軟體方面,加速了雲原生技術在汽車軟體開發和部署方面的應用,涉及軟體可移植性、更快的開發時間和更低的成本,並且集成了多種主流軟體開發技術,包括軟體容器、微服務體系結構、虛擬化和DevOps等。

作為持續整合、持續交付的工作流,DevOps在汽車生命週期內的軟體管理方面將起到重要的作用,包括網路安全、漏洞修復、功能軟體更新等等,後者也被持續融入DevOps每個階段過程。

這背後,類似TARA分析工具這樣的安全工具成為市場焦點。

在ISO/SAE 21434汽車網路安全標準中,討論的焦點就在威脅分析與風險評估(Threat Analysis and Risk Assessment,TARA),主要是將外部威脅納入安全評估。企業在整個車輛生命週期中需要對潛在網路威脅進行威脅分析和風險評估,監控網路安全事件。

根據ISO/SAE 21434標準,聯網汽車的所有電子系統,從概念設計到生產再到最終報廢的每個階段,都必須考慮到網路安全,系統的設計必須能夠為不斷變化的威脅提供強有力的保護。上述標準定義的要求必須嵌入到公司的組織DNA中,包括一套完整的網路安全管理系統(CSMS)。

按照雲馳未來的介紹,InTARA完全支援ISO21434中對於TARA過程的要求,包括分析物件、可以完整的編輯評估物件涵蓋的內容、資產識別和影響評估、分析威脅場景和攻擊路徑和按照需求模板輸出評估報告等步驟,企業透過對資訊保安相關項進行TARA分析就可以得到產品資訊保安目標。

與此同時,雲馳未來的InTARA軟體以工程檔案的形式儲存資料與評估結果,並且支援與後臺伺服器通訊實現資料共享與業務協同。

此外,與市場上其他TARA分析工具不同,雲馳未來的InTARA有明確的導航指示,可以幫助使用者快速瞭解業務位置與進度。同時,InTARA還可以自主學習歷史TARA資料,面對全新的評估物件實現更迅速的脆弱性發現。

在具體的商業模式上,雲馳未來提供免費License的方式,向OEM或Tire1提供TARA工具使用權。另一方面,還可以結合TARA工具中給出的風險應對建議,為客戶提供系列的安全產品,比如車聯網安全中介軟體、安全合規諮詢與技術服務等。

而行業現狀是,比如,軟體分析安全測試(SAST)並不是敏捷開發的,大部分是人工(有些企業採用的是模糊測試)一行一行地檢查程式碼。同時,也缺乏必要的自動化驗證手段。

此前,包括GitHub和GitLab在內的平臺,都已經進入了應用程式安全測試市場,強調開發人員編寫安全程式碼的必要性。其中,後者在支援企業軟體開發過程實現ISO26262的功能安全遵從性。

事實上,隨著軟體在整車價值佔比的快速提升,程式碼質量以及網路安全(程式碼漏洞)不再是“事後監管”。比如,一款自動化且高效的TARA分析工具能夠極大地解決主機廠及Tier1廠商的潛在威脅和安全漏洞分析難題。

此外,目前OTA所處階段大部分仍是以軟體Bug修復、功能更新以及付費訂閱為主;而以特斯拉、小鵬汽車為代表的一批企業已經開啟“軟體即服務”階段,代表性功能就是遠端診斷及修復,也就是常說的DOTA。

相較於傳統的診斷方案,以科絡達為代表的OTA廠商正在推動量產的遠端診斷技術使診斷由被動變為主動,能夠隨時或者定期對車輛進行遠端診斷,並遠端修復故障。

市場的多管齊下,正在開啟汽車軟體開發及網路安全的新賽道。從某種角度來看,類似的第三方平臺、工具的增值空間將遠高於傳統的軟體外包開發。