出品|開源中國

文|白開水

Linux 為當今的大多數雲基礎設施和 Web 伺服器提供支援,也為移動和物聯網裝置提供支援。安全公司 CrowdStrike 在最新發布的一份報告中指出,針對通常部署在物聯網 (IoT) 裝置中的基於 Linux 的作業系統的惡意軟體在 2021 年比 2020 年增加了 35%,前三大惡意軟體家族在 2021 年佔所有基於 Linux 的 IoT 惡意軟體的 22%。

- 與 2020 年相比,2021 年針對 Linux 系統的惡意軟體增加了 35%

- XorDDoS、Mirai 和 Mozi 惡意軟體家族佔 CrowdStrike 在 2021 年觀察到的以 Linux 為目標的威脅的 22% 以上

- 與 2020 年相比,2021 年觀察到的 Mozi 惡意軟體樣本數量增加了 10 倍

XorDDoS、Mirai 和 Mozi 是 CrowdStrike 在 2021 年觀察到的最普遍的基於 Linux 的惡意軟體家族。這些惡意軟體家族的主要目的是破壞脆弱的網際網路連線裝置,將它們聚整合殭屍網路,並利用它們來進行分散式拒絕服務(DDoS)攻擊。

其中,XorDDoS 是針對多種 Linux 架構(從 ARM 到 x86 和 x64)編譯的 Linux 木馬。它的名字來源於在惡意軟體和網路通訊中使用 XOR 加密到 C2 基礎設施。在以物聯網裝置為目標時,已知該木馬會使用 SSH 暴力攻擊來遠端控制易受攻擊的裝置。

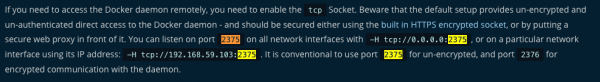

在 Linux 機器上,XorDDoS 的一些變體顯示其操作員掃描並搜尋 2375 埠開啟的 Docker 伺服器。這個埠提供了一個未加密的 Docker 套接字和對主機的遠端 root 無密碼訪問,攻擊者可以濫用它來獲得對機器的 root 訪問許可權。

CrowdStrike 研究人員發現,與 2020 年相比,整個 2021 年 XorDDoS 惡意軟體樣本的數量增加了近 123%。

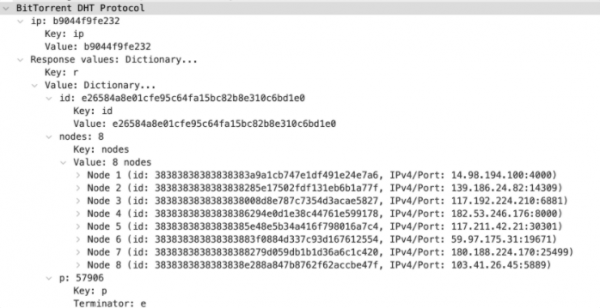

Mozi 是一個點對點 (P2P) 殭屍網路,它利用分散式雜湊表 (DHT) 系統,實現自己的擴充套件 DHT。DHT 提供的分散式去中心化查詢機制使 Mozi 能夠將 C2 通訊隱藏在大量合法的 DHT 流量後面。DHT 允許 Mozi 快速發展一個 P2P 網路。而且,由於它在 DHT 上使用了一個擴充套件,使得其與正常流量沒有關聯,導致檢測 C2 通訊變得更加困難。

Mozi 透過暴力破解 SSH 和 Telnet 埠來感染系統。然後它會阻止這些埠,使其不會被其他惡意行為者或惡意軟體覆蓋。

Mirai 惡意軟體在過去幾年中聲名鵲起,尤其是在其開發者釋出 Mirai 原始碼之後。與 Mozi 類似,Mirai 濫用弱協議和弱密碼(例如 Telnet)透過暴力破解攻擊來破壞裝置。

自從原始碼公開以來,出現了多個 Mirai 變體,這個 Linux 木馬可以被認為是當今許多 Linux DDoS 惡意軟體的共同祖先。雖然大多數變種在現有的 Mirai 功能上進行了補充,或實現了不同的通訊協議;但在其核心部分,它們共享相同的 Mirai DNA。

CrowdStrike 研究人員追蹤的一些最流行的變體涉及 Sora、IZIH9 和 Rekai。與 2020 年相比,2021 年所有這三種變體的已識別樣本數量分別增加了 33%、39% 和 83%。