近日,火絨工程師發現一組點選器病毒,正在全網大面積傳播,目前單日感染終端數量超過數萬臺,該病毒可隨時佔用使用者網路資源以及CPU資源,執行流量暗刷等惡意行為。火絨緊急提醒廣大使用者做好防範準備。

根據火絨工程師分析,該病毒執行後,會下載執行無介面瀏覽器元件和點選器木馬,然後在後臺暗刷流量,攫取利益。此外,不排除病毒後續還會向用戶電腦中下發其它惡意模組的可能。

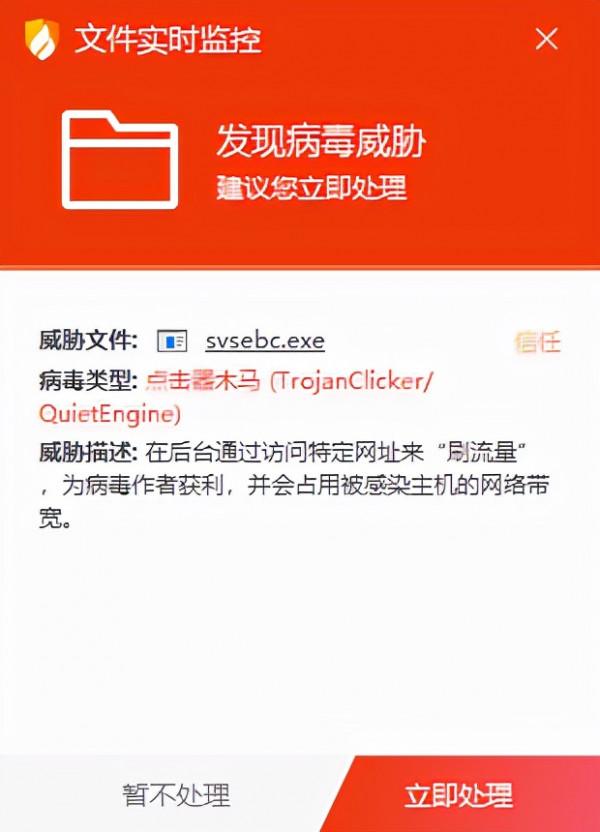

火絨使用者無需擔心,火絨產品(個人版、企業版)已對該病毒及其相關伺服器地址進行攔截查殺。非火絨使用者可透過下載火絨軟體,並開啟【檔案實時監控】、【惡意網址攔截】等功能,及時阻止病毒入侵。

以下為病毒分析內容:

一、樣本分析

以下圖中病毒程序樹為例,dT3S.exe為病毒下載器程序,該程式執行後會從伺服器獲取無介面瀏覽器釋放器(qt512.exe)和點選器木馬(svsebc.exe)到使用者本地執行。

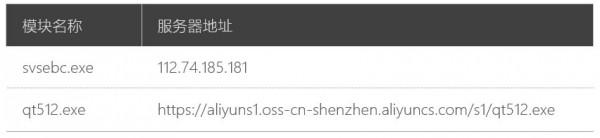

dT3S.exe模組主要功能為下載執行。截至到預警報告發布前,該病毒只下載暗刷流量的相關病毒模組,但並不排除後續會下發其它病毒模組的可能性。病毒模組名稱及對應的伺服器地址,如下圖所示:

下載執行相關邏輯程式碼,如下圖所示:

模擬使用者操作相關程式碼,如下圖所示:

控制頁面跳轉相關程式碼,如下圖所示:

二、附錄

樣本hash