一項針對航空業兩年的有針對性的網路釣魚活動可能由奈及利亞駭客帶頭,突顯了駭客如何在不為人知的情況下長時間進行小規模網路攻擊。

根據網路安全行業門戶極牛網JIKENB.COM的梳理,這個惡意軟體攻擊稱為“Operation Layover”,該研究基於 Microsoft 安全情報團隊在 2021 年 5 月進行的先前研究,該研究深入研究了“針對航空航天和旅遊行業的動態活動,透過魚叉式網路釣魚電子郵件分發積極開發的載入程式,然後提供 RevengeRAT 或 AsyncRAT進行利用的攻擊”。

安全研究人員稱:“這個惡意軟體似乎在技術上並不複雜,自其活動開始以來就使用現成的惡意軟體,而沒有開發自己的惡意軟體。駭客還購買了允許在不被檢測到的情況下使用此類惡意軟體的加密器,多年來它使用了幾種不同的加密器,主要是在線上論壇上購買的”。

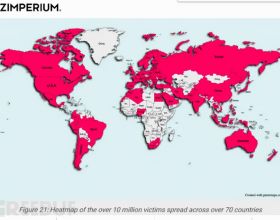

這個駭客組織至少自 2013 年以來一直非常活躍,這些攻擊涉及包含以航空或貨運業為中心的特定誘餌文件的電子郵件,這些文件聲稱是 PDF 檔案,但連結到託管在 Google Drive 上的 VBScript 檔案,最終導致AsyncRAT 和 njRAT 等遠端訪問木馬 (RAT) 的傳播。Cisco Talos發現了 31 種不同的航空主題誘餌,這類惡意軟體的歷史可以追溯到 2018 年 8 月。

根據網路安全行業門戶極牛網JIKENB.COM的梳理,對與攻擊中使用的不同域相關的活動的進一步分析表明,攻擊者將多個 RAT 編織到他們的活動中,將基礎設施用作 Cybergate RAT、AsyncRAT 和批處理檔案的命令和控制 (C2) 伺服器作為惡意軟體鏈的一部分來下載和執行其他惡意軟體。

安全研究人員說:“許多駭客的技術知識有限,但仍然能夠操作 RAT 或資訊竊取者,在適當的條件下對大公司構成重大風險。在這種情況下,看似簡單的活動實際上是一項持續執行三年的活動,針對整個行業使用偽裝成不同密碼器的現成惡意軟體”。