引用

Mirsky Y , Mahler T , Shelef I , et al. CT-GAN: Malicious Tampering of 3D Medical Imagery using Deep Learning[J]. 2019.

摘要

2018 年,診所和醫院遭受了多次攻擊,導致重大資料洩露和醫療服務中斷。有權訪問醫療記錄的攻擊者可以做的遠不止持有這些資料以換取贖金或在黑市上出售這些資料。本文將展示攻擊者如何使用深度學習從三維醫學掃描中新增或刪除醫療狀況證據。攻擊者可能為了阻止政治候選人、破壞研究、實施保險詐騙、實施恐怖主義行為甚至謀殺而實施這一行為。本文使用三維條件 GAN 實現了攻擊,並展示了框架(CT-GAN)是如何實現自動化的。雖然整體很複雜,三維醫學掃描非常大,但 CT-GAN 可以在毫秒內獲得逼真的結果。為了評估這次襲擊,本文專注於從 CT 掃描中注入和刪除肺癌。並展示了三位放射科專家和一個最先進的深度學習人工智慧是如何對該攻擊高度敏感的。

1.介紹

醫學成像是一種非侵入性的過程,為醫學檢查、分析和治療目的,產生身體內部的視覺效果。在某些情況下,需要進行體積(3D)掃描來診斷某些情況。產生詳細三維醫學影象的兩種最常用技術是磁共振成像(MRI)和 CT(計算機斷層掃描)。MRI 和 CT 掃描器都是醫學領域必不可少的工具。MRI 和 CT 掃描器的相似之處在於,它們都透過沿身體軸面(從前到後)對身體進行多次 2D 掃描來建立 3D 影象。兩者的區別在於磁共振成像使用強磁場,CT 使用 X 射線。因此,這兩種模式捕獲身體組織的方式不同:磁共振成像用於診斷骨、關節、韌帶、軟骨和椎間盤突出的問題。CT 用於診斷癌症、心臟病、闌尾炎、肌肉骨骼疾病、創傷和傳染病。

1.1脆弱性

醫療系統的安全性一直落後於現代標準。這部分是因為醫療安全政策主要針對資料隱私(訪問控制),而不是資料安全(可用性/完整性)。一些 PAC 透過 web 訪問解決方案有意或無意地暴露於 Internet。一些示例產品包括 Centricity PACS(GE 醫療)、IntelliSpace(飛利浦)、Synapse Mobility(富士膠片)和 PowerServer(RamSoft)。在 Shodan.io 上快速搜尋可以發現 1849 臺醫學影象(DICOM)伺服器和 842 臺 PACS 伺服器暴露在網際網路上。

1.2威脅

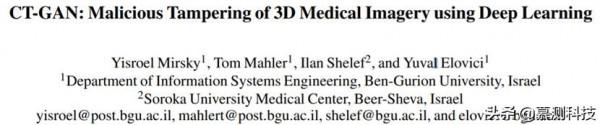

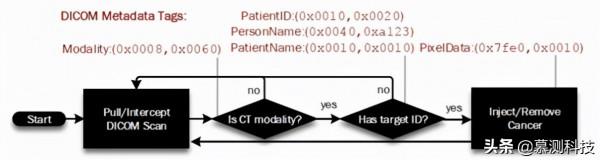

能夠訪問醫學影象的攻擊者可以更改內容以導致誤診。具體來說,攻擊者可以新增或刪除某些醫療狀況的證據。圖 1 說明了攻擊者在掃描中注射/移除肺癌的過程。

圖 1 透過在調查和診斷階段之間篡改醫療影象,放射科醫生和報告醫生都相信攻擊者設定的謬誤

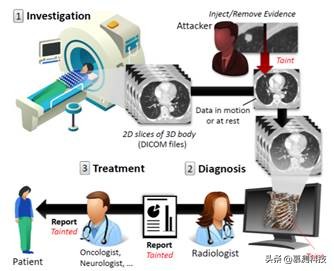

在本文中,將重點介紹從 CT 掃描中注入和去除肺癌。表 1 總結了攻擊者這樣做的動機、目標和效果。本文研究這種攻擊的原因是因為肺癌很常見,死亡率最高。因此,由於其影響,攻擊者可能會操縱肺癌來實現其目標。同時注意到,本文中提出的威脅、攻擊和對策也適用於磁共振成像和醫療條件,而非上述情況。

表 1 攻擊者在 3D 醫學影象中注射/移除證據的動機和目標摘要

1.3攻擊

在本文中,展示了攻擊者如何透過三維 CT 掃描現實地注入和移除醫療條件。該框架稱為 CT-GAN,使用兩個條件 GAN(cGAN)在 3D 影象上進行繪畫。對於注入,cGAN 在不健康樣本上進行訓練,以便生成器始終相應地完成影象。相反,為了去除,另一個 cGAN 僅在健康樣本上訓練。

為了驗證這次襲擊的威脅,訓練 CT-GAN 注入/去除肺癌,並聘請了三名放射科醫生診斷 70 次篡改和 30 次真實的 CT 掃描。放射學家診斷 99%的注射患者患有惡性腫瘤,94%的癌症切除患者健康。在告知放射科醫生髮病後,他們仍然誤診了 60%的注入患者和 87%的切除患者。除了放射科醫生之外,還展示了 CT-GAN 如何成為一種有效的對抗性機器學習攻擊。發現最先進的肺癌篩查模型對 100%被篡改的患者進行了誤診。因此,一些放射學家使用的癌症篩查工具也容易受到這種攻擊。

1.4貢獻

據本文所知,還沒有顯示攻擊者如何以真實和自動化的方式惡意改變 3D 醫學影象的內容。因此,這是第一次公開、演示和驗證攻擊者操縱 3D 醫學影象的威脅的綜合研究。本文的貢獻如下:

攻擊模型:本文首先介紹了攻擊者如何滲透 PACS 網路,然後使用惡意軟體自動篡改 3D 醫學影象的攻擊模型。本文還系統地概述了攻擊、漏洞、攻擊向量、動機和攻擊目標。最後,透過在醫院內進行穿透試驗,本文將中間裝置中的人與實際 CT 掃描器連線起來,證明了一種可能的攻擊向量。透過執行 pen 測試,可以深入瞭解現代醫院內部網路的安全性。

攻擊實施:本文首次演示 GANs 如何透過適當的預處理,有效、真實地將肺癌注入到大型 3D CT 掃描中或從中移除肺癌。同時還評估了該演算法在多大程度上可以欺騙人類和機器:放射科醫生和最先進的人工智慧。

應對措施:本文列舉了各種可用於減輕威脅的應對措施。還為讀者提供了可以立即實施的最佳做法和配置,以幫助防止這種攻擊。

2.背景:GANs

最基本的 GAN 由兩個神經網路組成:生成器(G)和鑑別器(D)。GAN 的目標是生成視覺上與樣本資料分佈 X(即一組影象)中的真實影象相似的新影象。G 的輸入是從先驗分佈 P(z)(例如,高斯分佈)中提取的隨機噪聲向量 z。G 的輸出表示為 x_g,是一個預期與 X 中的影象具有視覺相似性的影象。讓由 θ_g 引數化的 G 學習的非線性函式表示為 x_g=G(z;θ_g)。D 的輸入為真實影象 x_r∈X 或生成的影象 x_g∈G(Z;θ_g)。D 的輸出是 x_g 為真或假的機率。讓由 θ_d 引數化的 D 學習的非線性函式表示為 x_d=D(x;θ_d)。圖 2 頂部顯示了經典 GAN 的配置。

圖 2 經典 GAN(上圖)和用於繪製的 cGAN 設定的示意圖

3.相關工作

3.1篡改醫學影象

許多工作已經提出了檢測醫學影象中偽造的方法,但沒有一項工作專注於攻擊本身。最常見的影象偽造方法是:將內容從一個影象複製到另一個影象(影象拼接),複製同一影象中的內容以掩蓋或新增內容(複製移動),以及增強影象以賦予其不同的感覺(影象修飾)。

複製移動攻擊可用於掩蓋證據或複製現有證據(如腫瘤)。然而,重複的證據會引起懷疑,因為放射科醫生會仔細分析每一個發現的例項。影象拼接可用於將證據從一次掃描複製到另一次掃描。然而,CT 掃描器具有明顯的區域性噪聲模式,這在視覺上是顯而易見的。複製的模式不符合本地模式,因此引起懷疑。更重要的是,複製移動和影象拼接技術都是使用二維影象編輯軟體(如 Photoshop)執行的。這些工具需要人為手動編輯掃描。即使攻擊者擁有專業技能,也很難真實地準確注入和移除癌症。這是因為人體是複雜多樣的。另一個需要考慮的問題是 CT 掃描是 3D 而不是 2D,這增加了難度。

3.2醫學影象中的 GANs

由於隱私法,很難獲得用於訓練模型和學生的醫療掃描。因此,GANs 在該領域的主要關注點是擴充(擴充套件)資料集。一種方法是將影象從一種模態轉換為另一種模態。例如,在某些文獻中,作者使用 CGAN 將 CT 影象的 2D 切片轉換為正電子發射斷層掃描(PET)影象。在另一些文獻中,作者使用帶有 cGAN 架構的完全卷積網路演示了類似的概念。

這些工作在以下方面與本文的工作形成了對比:

1. 本文首次介紹使用 GANs 作為篡改 3D 影象的方法。其他的工作集中於合成癌症樣本,以促進分類器、實驗和訓練學生,但不用於惡意攻擊。本文還概述瞭如何在現代醫療系統中完成攻擊。

2. 以上所有工作要麼生成掃描的小區域,而不需要周圍物體的背景,要麼生成解析度非常低的完整二維掃描。在沒有上下文的情況下生成的樣本無法真實地“貼上”回任何任意醫學掃描。本文在現有實體中真實地生成/刪除內容。本文的方法可以修改全解析度 3D 掃描,並且該方法也可以輕鬆地擴充套件到 2D。

3. 本文評估了 GAN 在全 3D 肺癌篩查中如何能騙過專家放射科醫生和最先進的人工智慧。

4.攻擊模型

4.1網路拓撲

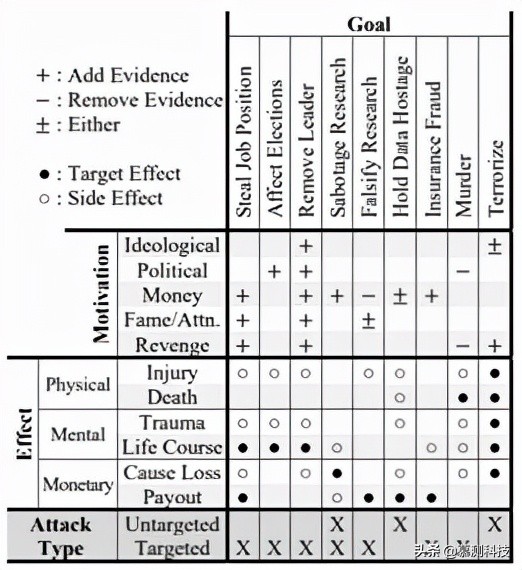

為了討論攻擊向量,必須首先介紹 PACS 網路拓撲。圖 3 顯示了醫院中使用的 PACS 的常見網路配置。該拓撲結構基於 PACS 文獻、PACS 企業解決方案(如 Carestream)以及本文對各醫院進行的調查。注意到,私人診所的拓撲結構可能簡單得多,有時直接連線到網際網路。

圖 3 醫院 PACS 的網路概述

4.2攻擊場景

攻擊場景如下:攻擊者希望透過注入/移除醫療證據來實現表 1 中列出的目標之一。為了造成目標效應,攻擊者將在放射科醫生進行診斷之前改變目標 CT 掃描的內容。攻擊者可以透過將靜態資料或動態資料作為目標來實現這一點。

靜態資料指的是儲存在 PACS 伺服器或放射科醫生個人計算機(儲存以供以後檢視)上的 DICOM 檔案。在某些情況下,DICOM 檔案儲存在 DVD 上,然後由患者或外部醫生傳輸到醫院。儘管攻擊者可能會交換 DVD,但更可能透過網路進行互動。運動中的資料指的是透過網路傳輸的 DICOM 檔案或由應用程式(如 DICOM 檢視器)載入到易失性儲存器中的 DICOM 檔案。

4.3目標資產

要捕獲/修改醫療掃描,攻擊者必須至少破壞圖 3 中編號的一個資產。透過破壞(1-4)中的一個,攻擊者可以訪問每個掃描。透過洩露(5)或(6),攻擊者只能訪問掃描的子集。RIS(3)可以讓攻擊者完全控制 PACS 伺服器(2),但前提是攻擊者可以獲得正確的憑據或利用 RIS 軟體。模式和 PACS 伺服器(4)之間的網路佈線可用於安裝中間人裝置。如果資料未加密(或協議有缺陷),此裝置可以修改運動中的資料。在所有情況下,攻擊者都可能用自定義惡意軟體感染目標資產,如圖 4 所示。

圖 4 自動惡意軟體的篡改過程

4.4攻擊向量

通常,攻擊向量涉及設施網路的遠端或本地滲透。

遠端滲透:攻擊者可能能夠利用面向 Internet 的元素中的漏洞進行攻擊,從而使攻擊者能夠從 Internet 直接訪問 PACS。另一個載體是執行社會工程攻擊。例如,針對部門行政助理的矛式網路釣魚攻擊通過後門感染其工作站,或針對技術人員的網路釣魚攻擊讓其安裝欺詐性更新。

如果攻擊者知道放射科醫生在他或她的個人計算機上分析掃描,那麼攻擊者可以用惡意軟體遠端感染放射科醫生的裝置或 DICOM 檢視器。攻擊者可以以虛假的藉口進入現場,例如作為需要對 CT 掃描器進行診斷的飛利浦技術人員。攻擊者還可能僱傭內部人員。最近的一份報告顯示,56%的醫療行業網路攻擊來自內部威脅。

4.5攻擊演示

為了演示攻擊者如何訪問和操作 CT 掃描,本文對醫院的放射科進行了滲透測試。pen 測試是在參與醫院的完全許可下進行的。為了訪問所有 CT 掃描,使用樹莓派 3B 對 CT 掃描器進行了中間人攻擊。樹莓派提供了一個 USB 到乙太網介面卡,並配置為無源網橋(無網路識別符號)。樹莓派還被配置為用於後門訪問的隱藏 Wi-Fi 接入點。同時還列印了 CT 掃描儀制造商的 3D 徽標,並將其粘在樹莓派上,使其不那麼顯眼。Pen 測試的步驟如下:首先,在晚上等到清潔人員開門。然後找到了 CT 掃描器的房間,並在掃描器工作站和 PACs 網路之間安裝了樹莓派橋接器(圖 3 中的位置#2)。最後,將樹莓派橋隱藏在地板的一個檢修面板下。整個安裝過程耗時 30 秒完成。此時,攻擊者可以直接截獲掃描,或透過 PACS 向其他子系統執行橫向移動,並在其中安裝惡意軟體。為了驗證可以攔截和操縱掃描,掃描了一個醫療假人(圖 5)。發現虛擬機器的掃描透過網路傳送了兩次:一次透過 TCP 以明文形式傳送到內部 web 檢視服務,另一次使用 TLSv1.2 傳送到 PACS 儲存伺服器。然而,令人驚訝的是,TLS 傳輸的有效載荷也是明文的。此外,在 10 分鐘內,由於包含以明文傳送的 HTTP POST 訊息的多播乙太網通訊,本文獲得了超過 27 名工作人員和醫生的使用者名稱和密碼。

圖 5 左圖:用於驗證攻擊的 CT 掃描器和醫療假人。右上角:用於攔截掃描的 Pi 橋。右下:假人的一個切片,由 CT 掃描器傳送,並由樹莓派橋接器擷取

5. CT-GAN框架

5.1神經架構

為了準確捕捉注入和移除的概念,使用了一個由兩個 CGAN 組成的框架:一個用於注射癌症(GAN_inj)和一個用於移除癌症(GAN_rem)。GAN_inj 和 GAN_rem 都是深 3D 卷積 CGAN,經過訓練,可以在 323 維體素的樣本上進行繪製。對於完成掩碼,將輸入樣本中心的 163 個立方體歸零。為了將一個大的肺結節注射到 CT 掃描中,對 GAN_inj 進行了直徑至少為 10mm 的癌症樣本訓練。結果,經過訓練的生成器完成了具有相似大小結節的樣本長方體。為了去除癌症,GAN_rem 使用相同的結構進行訓練,但樣本僅包含良性肺結節(直徑<3mm)。

圖 6 說明了用於 GAN_inj 和 GAN_rem 的模型架構(層和配置)。總的來說,θ_g 和 θ_d 分別有 1.626 億和 2690 萬個可訓練引數(總計 1.895 億)。

圖 6 用於注入(GAN_inj)和移除(GAN_rem)網路的網路架構、層和引數

5.2訓練 CT-GAN

為了建立 GAN_inj 的訓練集,從 CT 掃描中提取了直徑在 10mm 到 16mm 之間的所有結節(總共 169 個)。為了增加訓練樣本的數量,進行了資料擴充:對於 169 個長方體樣本中的每一個,(1)翻轉 x、y 和 xy 平面上的長方體,(2)在 xy 平面上的每個方向上移動長方體 4 個畫素,(3)以 6 度的間隔將長方體旋轉 360 度。這為每個樣本產生了額外的 66 個例項。最終的訓練集有 11323 個訓練樣本。

為了建立 GAN_rem 的訓練集,首先選擇了放射學家沒有檢測到結節的乾淨 CT 掃描。在這些掃描中,使用結節檢測演算法來發現良性微結節。在檢測到的微小結節中,隨機選擇 867 個結節,並執行與上述相同的資料增強。最終的訓練集有 58089 個樣本。

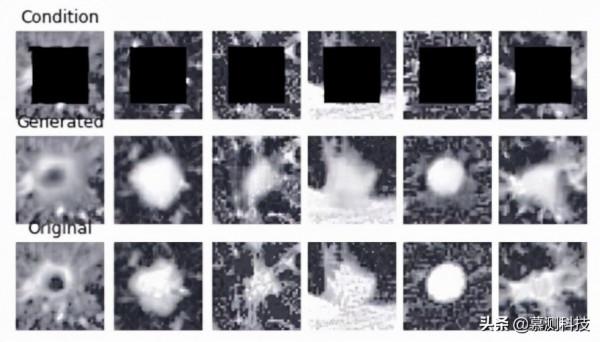

在訓練 GAN 之前,所有樣本都經過縮放、均衡和歸一化預處理。這兩位政府官員在各自的資料集上接受了 200 個 epoch 的培訓,批次為 50 個樣本。每個 GAN 使用 GPU 的全部記憶體在 NVIDIA GeForce GTX TITAN X 上完成了 26 個小時的訓練。圖 7 顯示了在經歷了 150 個 epoch 後,GAN_inj 能夠很好地描繪癌症模式。

圖 7 100 個 epoch 後的訓練樣本僅顯示中間切片

5.3執行:篡改過程

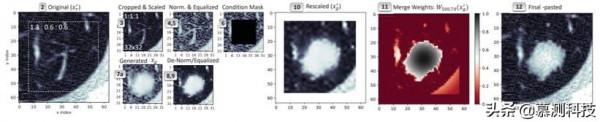

為了注射/清除肺癌,需要進行前/後處理步驟。以下描述如圖 8 所示的整個注入/移除過程:

1. 捕獲資料:以原始或 DICOM 格式捕獲 CT 掃描(作為靜止資料或運動資料)。

2. 定位和切割:選擇一個候選位置來注射/切除癌症,然後在其周圍切出立方體 x_r^’。

3. 規模使用 3D 樣條插值將 x_r^’縮放為原始的 1:1:1 比率。

4-5.均衡和正常化。直方圖均衡化應用於立方體以增加對比度。

6.遮罩:在 x_r 的中心,一個 16^3 立方體被零遮罩以形成 x_r^*遮罩區域將由生成器繪製(完成),未遮罩區域是上下文。

7.注入/移除:x_r^*透過所選的鑑別器(G_inj 或 G_rem)建立具有新 3D 生成內容的新樣本(x_g)。

8-10.反向預處理:x_g 是非標準化、非均勻化的,然後使用樣條插值重新縮放回其原始比例,形成 x_g^’。

11 潤色:插值的結果通常會使影象模糊。為了對放射科醫生隱藏這一偽影,向樣本中添加了高斯噪聲:將 μ=0 和 σ 設定為取樣的標準偏差 x_r^’。

12.貼上:長方體 x_g^*被貼上到 CT 掃描中的選定位置。

13.重複:如果攻擊者正在切除癌症,則返回步驟 2,直到不再發現直徑大於 3mm 的結節。如果攻擊者正在注射癌症,則返回步驟 2,直到執行了四次注射。其原因是,如果存在四個直徑大於 8mm 的孤立性肺結節,患者被診斷為癌症的風險在統計學上更大。

14.返回資料:掃描轉換回原始格式(如 DICOM)並返回至源。

圖 8 完整的癌症注射/清除過程

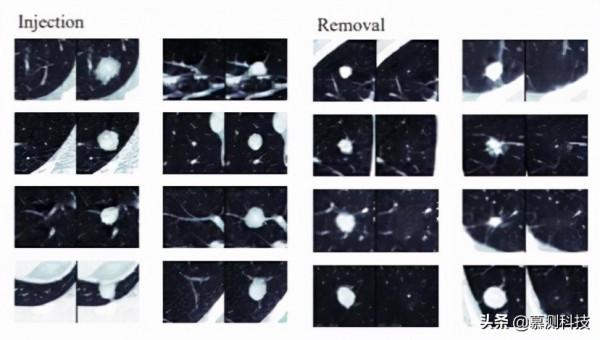

注入/去除過程的質量如圖 9 和圖 10 所示。圖 9 給出了篡改前後的各種示例,圖 10 提供了正在注射和移除的癌症的三維視覺化。

圖 9 樣品注入(左)和移除(右)

圖 10 在篡改 CT 掃描之前(藍色)和之後(紅色),注入(左側)和移除(右側)的 3D 樣本

6.評估

6.1實驗設定

為了評估這次攻擊,本文招募了三名分別具有 2 年、5 年和 7 年經驗的放射科醫生(表示為 R1、R2 和 R3)。還使用了經過培訓的肺癌篩查模型(表示為 AI),該深度學習模型贏得了 2017 年 Kaggle 資料科學賽(價值 100 萬美元的肺癌診斷競賽)。

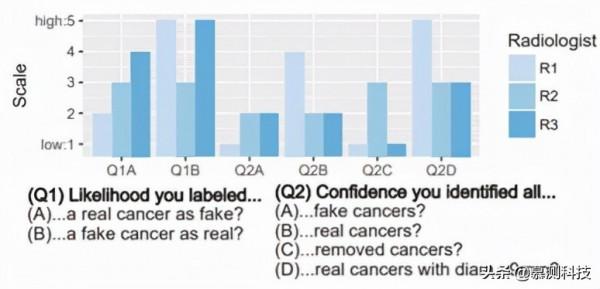

該實驗分為兩個試驗:盲法試驗和開放試驗。在盲法試驗中,放射科醫生被要求診斷 80 次完整的肺部 CT 掃描,但他們沒有被告知試驗的目的,也沒有被告知某些掃描是被操縱的。在公開試驗中,放射科醫生被告知這次襲擊,並被要求在 20 次 CT 掃描中識別假結節、真結節和切除結節。此外,放射科醫生被要求對他們的決定的可信度進行評分。在每次試驗後,本文給放射科醫生一份問卷,以評估他們對這些攻擊的敏感程度。在所有病例中,要求放射科醫生僅檢測和診斷直徑大於 3mm 的肺結節。每個試驗中使用的 CT 掃描集和本節中使用的符號見表 2。

表 2 掃描和相關符號的摘要

注意到,使用三名放射科醫生是醫學研究中的常見做法。此外,發現放射科醫生(和 AI)對每個患者和每個結節的診斷都非常贊同。透過計算 Fliess'kappa(一種統計的跨層可靠性度量)來驗證這種一致性,該度量產生了 0.84 的優秀 kappa(p 值<0.0001)。因此,增加更多的放射科醫生可能不會影響結果。

6.2結果:盲法試驗

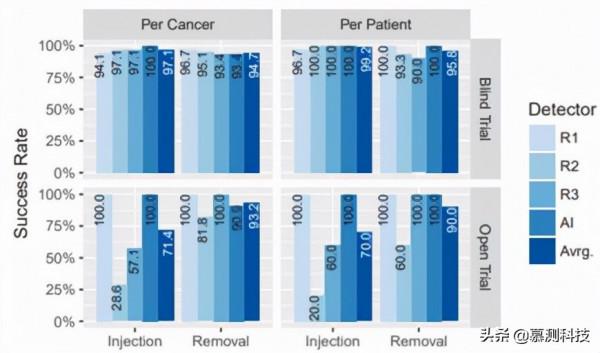

圖 11 的頂部總結了盲法試驗的攻擊成功率。總的來說,癌症注入和癌症去除的平均成功率分別為 99.2%和 95.8%。放射科醫生被欺騙的更少,主要是由於人為錯誤(例如,丟失一個結節)。當被問到時,沒有一位放射科醫生報告掃描有任何異常,R2 除外,他注意到在一次切除(FB)區域有一些噪音。這可能是由於“注意力不集中失明”,即在從事不同任務(搜尋大結節)時,可能會錯過一個明顯的事件(偽影)。

圖 11 攻擊成功率-兩次試驗

關於注入癌症(FM),放射科醫生的共識是,三分之一的注入需要立即手術/活檢,所有注入都需要後續治療/轉診。當被問及 FM 患者的總體惡性程度時,放射科醫生說,幾乎所有的病例都有明顯的惡性,如果不治療,會給患者帶來風險。圖 12 總結了放射學家對 FM 患者的評分。一個有趣的觀察結果是,隨著放射科醫生經驗的增加,惡性腫瘤的評級也增加。最後注意到,如果 CT-GAN 僅針對惡性程度高和/或直徑較大的樣本進行訓練,攻擊者可能會增加註入的總體惡性程度。

圖 12 注射癌的惡性腫瘤(FM)-盲法試驗

6.3結果:開放性試驗

在表 4 中,展示了放射科醫生在瞭解攻擊的情況下的攻擊檢測效能。圖 13 總結了這些結果,並提供了放射科醫生的準確度(ACC)和曲線下面積(AUC)。AUC 為 1.0 表示完美的二元分類器,而 AUC 為 0.5 表示隨機猜測。結果表明,放射科醫生始終無法區分真假癌症,也無法確定切除癌症的位置。

表 4 攻擊檢測混淆矩陣-按例項評估的開放試驗

圖 13 攻擊檢測效能-開放測試

關於攻擊成功率(圖 11 底部),對攻擊的瞭解對癌症切除沒有顯著影響(從 90%到 95.8%)。然而,癌症注入的成功率受到了影響(從 99.2%下降到 70%)。此外,R2 還發現了一個特定的模式,它給出了幾個例項。這是一個有希望的結果,因為它表明 CT-GAN 的一部分攻擊可以透過教育放射科醫生來減輕。然而,除了準確率低(61%用於檢測注入 ,39%用於檢測移除)外,還有大量的假正例。由於出錯的可能性很高,放射科醫生可能會選擇不報告異常情況。從放射科醫生給出的低置信度評分中也可以看出這一點(見圖 14)。

圖 14 偵查攻擊的信心-開放性實驗

6.4基準分析

如前所述,攻擊者無法在影象上使用 Photoshop。這可能是由於時間限制:放射科醫生可能在掃描完成後立即執行診斷,或者惡意軟體可能在檢視應用程式中並實時執行。這也可能是由於連線限制:許多 PAC 沒有直接連線到 Internet。因此,攻擊者需要用能夠自動執行篡改的惡意軟體感染 PACS。

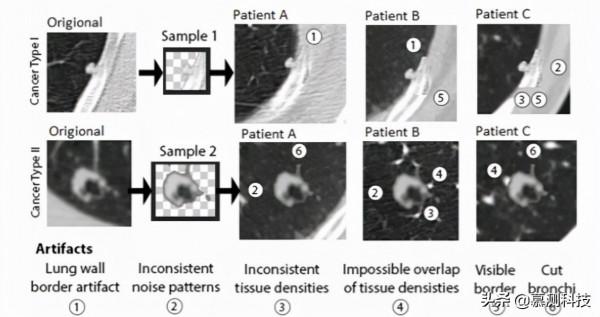

基準攻擊無法欺騙 R2 的原因是自動貼上癌症的過程會產生明顯的偽影。這是因為貼上的樣本忽略了周圍的解剖結構,並且可能包含不一致的噪波圖案(紋理)。圖 15 示出了這些異常的一些示例,例如支氣管切割、不一致的噪聲模式和未對齊的邊界。CT-GAN 不會產生這些偽影,因為它在繪畫中使用了原始內容和周圍解剖結構。

圖 15 圖中顯示了使用無監督拼接攻擊而不是 CT-GAN 時可能出現的偽影

7.評估

7.1預防

為了減輕這種威脅,管理員應該保護運動資料(DiM)和靜止資料(DaR)。為了保護移動資料的安全,管理員應使用適當的 SSL 證書在其 PACS 網路中的主機之間啟用加密。這似乎微不足道,但在本文進行 pen 測試的醫院發現了這一缺陷後,求助於 PACS 軟體供應商徵求意見。該公司在全球擁有 2000 多臺裝置,向本文證實,他們的醫院不在 PACS 中啟用加密,因為“這不是常見做法”。本文還被告知,一些 PACS 根本不支援加密。為了確保 DaR 的安全,模態和放射科醫生工作站上的伺服器和防病毒軟體應保持最新,管理員還應限制其 PACS 伺服器與網際網路的接觸。

7.2檢查

檢測這種攻擊的一種方法是數字水印(DW)。DW 是嵌入到影象中的隱藏訊號,篡改會破壞訊號,從而表明完整性喪失。對於醫學影象,本課題已經進行了深入研究,可以提供一種定位篡改影象變化的方法。然而,本文沒有發現任何實施 DW 技術的醫療裝置或產品。這可能是因為它們給影象添加了噪聲,這可能會損害醫學分析。

對於無監督設定,也提出了幾種方法。這些方法試圖檢測篡改影象中的異常(不一致)。為了檢測這些不一致性,研究人員考慮了 JPEG 塊、訊號處理和壓縮/重取樣偽影。在文獻中,模型僅使用真實影象資料集進行訓練。在另一些文獻中,作者提出了“noiseprint”,它使用連體網路從影象(PRNU)中提取相機獨特的噪聲模式,以發現不一致的區域。在他們的評估中,作者表明他們可以檢測到 GAN 基修復。

雖然這些對策在某些情況下可能適用於 CT-GAN,但它們確實承認一些警告;也就是說,(1)醫學掃描通常不被壓縮,因此壓縮方法是不相關的,(2)這些方法是在 2D 影象而不是 3D 體積影象上測試的,(3)CT/MR 成像系統產生的噪聲模式與標準相機非常不同。例如,本文發現文獻中的 PRNU 方法在本文篡改的 CT 掃描中不適用。這是因為 CT 影象的噪聲模式被用於構造影象的 radon 變換所改變。作為未來的工作,本文計劃研究如何將這些技術應用於檢測 CT-GAN 等攻擊。

8.總結

在本文中,本文介紹了攻擊者使用深度學習修改三維醫學影象的可能性。本文解釋了這種攻擊的動機,討論了攻擊向量(演示了其中一種),並提出了一個可以由惡意軟體自主執行的操縱框架(CT-GAN)。作為一個案例研究,本文演示了攻擊者如何使用網際網路上的免費醫學影象從全解析度 3D CT 掃描中注入或移除肺癌。本文還評估了這次攻擊,發現 CT-GAN 可以欺騙人類和機器:放射科醫生和最先進的人工智慧。本文還展示了應該如何警惕封閉世界的假設:如果人類專家和高階人工智慧完全相信他們的觀察結果,他們都可能被欺騙。

鳴謝

本文由南京大學軟體學院 2021 級碩士顏昌粵翻譯轉述。