據報道,美國國防部正在加緊其網路安全工作,專門開設的零信任辦公室可能於近期開放。拜登政府今年5 月份釋出的加強聯邦政府網路安全的行政令,要求每個機構的負責人在 60 天內製定實施零信任架構的計劃。

“零信任”一經亮相,迅速吸引了諸多安全專家的關注。在國外,谷歌、微軟、思科等IT企業領銜佈局零信任;在國內,不僅奇安信、深信服、網宿科技等安全公司相繼圍繞零信任展開了激烈的角逐,騰訊、華為等一眾大廠也紛紛選擇重磅加碼,其火爆程度不言而喻。專家認為,零信任有望成為網路安全下一輪爆發點。

2021年零信任市場大額投融資事件(不完全統計)

零信任的核心價值:打破邊界

Forrester分析師約翰·金德維格(JohnKindervag)在2010年首次提出的零信任概念包含三個核心觀點:一是不再以一個清晰的邊界來劃分信任或不信任的裝置;二是不再有信任或不信任的網路;三是不再有信任或不信任的使用者。“零信任”一經亮相,迅速吸引了諸多安全專家的關注,但彼時並未在市場端激起太大浪花。直到2017年Google基於零信任安全的BeyondCorp專案成功驗證了零信任安全在大型網路場景下的可行性,業內才開始普遍跟進零信任實踐。新冠肺炎疫情的爆發是個顯著的轉折點,隨著網路安全形勢日益嚴峻和新一代資訊科技的普及,零信任的熱度驟增。

傳統網路安全架構理念是基於邊界的安全架構,企業構建網路安全體系時,首先尋找安全邊界,把網路劃分為外網、內網、隔離區等不同的區域,然後在邊界上部署防火牆、入侵檢測等安全產品。這種網路安全架構假設或默認了內網比外網更安全,因此一旦攻擊者潛入內網,或者攻擊者本身被內網信任,那麼安全邊界就形同虛設。不同於這種以網路為中心的防護思路,零信任建立的是以身份為中心,以識別、持續認證、動態訪問控制、授權、審計以及監測為鏈條,以最小化實時授權為核心,以多維信任演算法為基礎,認證達末端的動態安全架構。它的核心目標就是解決邊界問題帶來的安全風險。

相較而言,零信任的優點在於其動態綜合縱深安全防禦能力,整個防護控制都基於身份,並對身份進行持續確認。在“網路可能或已經被攻陷、存在內部威脅”的環境下,把安全能力從邊界,擴充套件到主體、行為、客體資源,安全解決以前傳統邊界無法應對的難題。奇安信副總工程師鄔怡在接受《中國電子報》記者採訪時指出:“零信任之所以爆火主要是因為整個資訊化環境從之前的‘以網路為中心’變成現在的‘以資料為中心’,傳統的邊界防護模式已經逐漸‘失靈’。”

根據IDC研究,隨著雲計算、大資料、移動網際網路、物聯網、5G等技術廣泛應用到企業資訊化建設和業務發展中,遠端辦公、業務協同、分支互聯等業務需求快速發展,企業的員工、裝置、合作伙伴以及客戶需要透過多種方式靈活接入企業業務系統,企業原有的網路邊界逐漸泛化。這導致基於邊界的傳統安全架構不再可靠,零信任成為一個必選項。

騰訊企業 IT 安全架構師蔡東贇接受《中國電子報》記者採訪時分析稱:“從安全趨勢上看,內網安全基於邊界的安全已經不是那麼牢不可破,數字化辦公發展導致沒有邊界內網。核心的爆發點還是來自於疫情帶來的物理隔斷,大家遠端辦公,這是最基本的適用場景,人們已經不得不使用這種架構。”

同時,雲計算業務天然需要零信任。雲計算的快速發展和普及應用,包括應用雲化,基礎架構的異構化和混合化,業務的數字生態化以及接入網路及裝置的多元化都因素推動了更多的企業開始透過部署零信任架構來建立能夠適應雲時代的全新安全體系。

Forrester 高階顧問谷豐指出,從最初的原型概念向主流網路安全技術架構演進,從最初的網路控制平面的微分段向涵蓋雲邊端的訪問控制與網路防護全場景演進,零信任如今已經成為新一代的安全架構標準。零信任的興起不能簡單看作某種技術、產品的擴充套件,而是對固有安全思路改變,這是它的核心價值點。

中國零信任市場:尚未發育成熟

得益於雲計算、大資料等技術的蓬勃發展,美國最早提出了零信任概念,且花費了大力氣投入佈局。從國家層面來看,美國國防部在零信任概念成型之前就已開始相關研究。2021年5月,美國政府釋出的14028號行政命令《改善國家網路安全》,宣佈要將聯邦政府遷移到零信任架構。隨後,《聯邦零信任戰略》《零信任成熟度模型》《雲安全技術參考架構》相繼出臺,組成了聯邦各級機構的網路安全架構路線。如今美國最大安全公司不是防火牆類傳統公司,而是零信任SaaS公司。典型的零信任公司Okta市值達333.51億美元,遠超傳統安全公司。

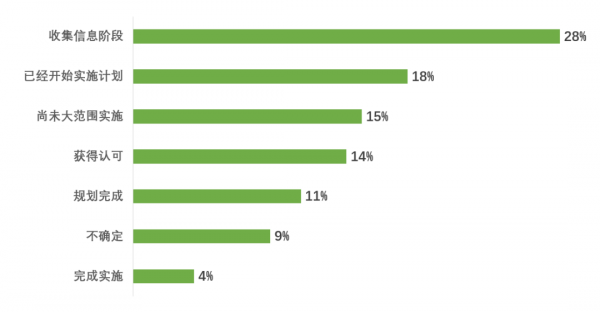

Okta釋出的《2021零信任安全態勢》白皮書指出,2021年有82%的歐洲企業增加了在零信任建設方面的預算。另一家網路安全廠商Gigamon的調研結果顯示,超過三分之二(67%)的歐洲組織已採用或計劃採用零信任框架以應對不斷變化的威脅形勢。

企業零信任架構部署情況

而在國外已經實現規模化應用的零信任,在中國落地時似乎有點“水土不服”。儘管工信部2019年釋出的《關於促進網路安全產業發展的指導意見(徵求意見稿)》已將“零信任安全”列入需要“著力突破的網路安全關鍵技術”。但目前來看,零信任市場發育成熟度仍有不足。

“相較於歐美國家,國內在零信任方面仍處於起步階段。”谷豐分析稱,從技術及解決方案來看,國內零信任產品本身在功能以及技術方面仍處於發展過程中,能夠提供零信任全面解決方案的提供方較為缺乏;從企業接受度來看,更多的企業處於初始的引入階段,只有少部分企業已經部署了零信任產品和技術並在進行最佳化和完善。

對於企業自身而言,零信任的實現並非易事。鄔怡指出:“一方面,老舊裝置改造比較麻煩。零信任不是傳統的網路安全,它還深入到應用安全和資料安全層面,需要對裝置進行改造和升級,工程量大。另一方面,零信任的實施成本相對較高。資料層面、應用層面都要做到防護,控制措施越多越細,投入也會越高,並且,零信任還要對任何試圖建立訪問的人或物進行持續驗證,成本會繼續上升。”

此外,在企業選擇零信任產品或解決方案時,往往對零信任仍然存在一些顧慮,例如架構過於複雜,內部文化的衝突,會浪費原有的安全資產等。谷豐認為,缺乏掌握零信任的人才以及企業內部的推動者、缺乏提供覆蓋端和雲安全性的全面解決方案、缺乏成熟的方法論體系、缺乏可借鑑案例等問題都會導致零信任“落地難”。

“從概念走向落地,零信任主要面臨平衡安全性,或者說可用性,與成本效益之間的挑戰。技術不是目前最大的挑戰,管理才是。”鄔怡認為,零信任的構建需要打破原有管理模式,不僅需要安全團隊的加入,還需要協同業務團隊等共同建立起良好的溝通機制;同時,零信任建設從本質上來講是 “一把手”工程,需要將整體建設深入到業務中去,不能僅存在於安全部門,這將涉及非常多管理問題,需要長期構建才能真正落地。

“零信任相關技術仍需要持續的改進,各技術模組間的整合與協同仍需進一步完善,其在企業側落地過程中不免仍將面對例如技術成熟度、產品和介面標準化,以及人員配合等方面的問題。”IDC中國研究副總監王軍民指出,“向零信任網路的轉型對於幾乎所有企業的網路安全體系建設都是一次嚴峻的挑戰。”

零信任架構建設:不是”一鍵切換”

根據市場研究機構Markets and Markets 的報告,全球零信任安全市場規模預計將從2019年的156億美元增長到 2024 年的386億美元,從2019年到2024年的複合年增長率為19.9%。在此基礎上,開源證券預測,中性估計 2024 年我國零信任安全市場規模將達 16.7 億美元。零信任有望成為網路安全下一輪爆發點。

國內零信任市場規模預測

要主動把握機遇,但不可盲目追逐浪潮。王軍民表示:“零信任架構的建設不是‘一鍵切換’能夠簡單實現的,需要長期規劃和建設,企業因為零信任建設而降低企業原有安全防護體系的投入是不明智的選擇,特別是零信任架構建設前期,零信任理念還無法全面覆蓋企業所有業務系統和資料。”

他建議,企業在進行了初期的試點應用後,應該充分利用技術提供商及其合作生態的整體方案能力,在零信任網路架構中更多的融入威脅情報、資料安全、網路威脅態勢感知等能力,並增強威脅事件的可見性和自動化響應,以有效應對不斷湧現的新興威脅。對於自身網路安全技術能力和研發實力較強的企業,可以考慮在零信任架構未來建設中逐漸增強自研產品和技術的融入,將零信任架構建設成為具備更強自主研發能力的工程,更好的實現網路安全與業務發展的融合。

參照起步較早的國外市場,零信任商業化落地較為成熟,SECaaS(安全即服務)已成主流交付。國內也已經有很多企業將零信任理念付諸實踐,大多零信任產品交付模式上仍以解決方案為主。蔡東贇認為:“未來,我國零信任交付模式也有望逐漸向 SECaaS 轉變。”

目前全場景的零信任總體框架落地需求一般存在於大型、頭部客戶之中,例如大型央企、部委、大型銀行等,鄔怡建議,在統一的規劃牽引下,以3-5年為一個週期進行整體的安全架構遷移,將零信任逐步落地到各個業務場景中去;當然,不少企業也選擇從一些區域性場景切入,例如在遠端訪問常態化背景下,零信任遠端訪問能力是不錯的切入點。

作者丨宋婧

編輯丨連曉東

美編丨馬利亞