網路安全中,攻擊者往往透過技術手段,以非正常的技術(XSS、Injection、Penestrating等),影響業務正常執行,竊取敏感資料。比如:某駭客透過SSRF進入內網,並在內網橫向擴張,最終脫庫成功。

業務安全中,黑灰產基於非正常的資源(IP、手機號、身份資訊等),透過正常的產品流程,獲取利益,影響業務正常運營。比如:黑灰產透過大量手機號註冊新號,獲取企業新戶獎勵,最終批次套現。

網路安全中,攻擊者的意圖多種多樣:有挖漏洞賣錢的,有賣隱私資料賺錢的,有惡意報復的,也有純粹炫技的。但對於業務安全,黑灰產的目的其實很直接,就是錢。

由於國外網路安全發展較早,且國外對於個人隱私的保護更加嚴苛,所以在傳統網路安全這一領域上,國外一直領先於國內的整體水平。而對於業務安全,則是一個極具中國特色的安全發展方向,因為早期網際網路燒錢式的推廣營銷,大大刺激了黑灰產的迅速發展。

這就引發了一個思考,在較為成熟的網路安全中,有沒有什麼知識,是可以運用到業務安全中,幫助業務安全的快速發展呢?在微博業務安全發展中,就嘗試了運用安全模型的概念,來搭建業務安全整體的體系架構。

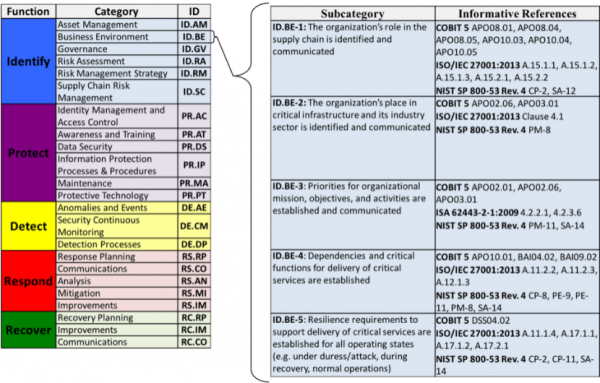

IPDRR模型簡介

IPDRR是NIST提供的一個網路安全框架(cybersecurity framework),主要包含了五個部分:

· Identify:評估風險。包括:確定業務優先順序、風險識別、影響評估、資源優先順序劃分

· Protect:保證業務連續性。在受到攻擊時,限制其對業務產生的影響。主要包含在人為干預之前的自動化保護措施

· Detect:發現攻擊。在攻擊產生時即時監測,同時監控業務和保護措施是否正常執行

· Respond:響應和處理事件。具體程式依據事件的影響程度來進行抉擇,主要包括:事件調查、評估損害、收集證據、報告事件和恢復系統

· Recover:恢復系統和修復漏洞。將系統恢復至正常狀態,同時找到事件的根本原因,並進行預防和修復

當然在各個部分中,又涵蓋了企業在網路安全中需要關注的各種細節問題,來幫助企業快速搭建網路安全體系。

PS:順帶科普一下常見的安全標準:NIST、ISO、COBIT、ITIL、等保等。其中NIST是美國的國家級安全標準。ISO(著名的兩萬七系列)是國際性的,通用性更強。COBIT和ITIL都和ISO緊密聯絡,也是比較經典的安全標準。而國內也同樣提出的等級保護這樣的安全標準,當然,相對水一些。

這些安全標準之所以會提出安全框架的概念,就是因為,在網路安全中,企業所遇到的問題往往是相似的,所以能夠總結出一套比較通用的框架來。有了安全框架之後,後續不論是對企業安全建設的指導,還是對於企業安全水平評估,都有了很好的標準。

而對於業務安全來說,因為業務的多樣性,所以一定程度上很難總結出非常具體的安全框架。但是,在相對高一些的層次上來說,業務安全大的流程和思路往往是相似的。因此,可以使用安全模型對業務安全進行總結和指導,避免思維被侷限(比如:風控系統解決所有業務安全問題),出現安全短板。

模組介紹與實踐

Identify:

在業務安全中,Identify部分的主要工作是:定義業務的安全需求。對於大部分業務來說,其面臨的安全問題一般都比較直接,比如:投票榜單類業務,就是怕被刷;拉新促活業務,就是怕被薅等。也就是說,儘管手段多種多樣,但是黑灰產的目的往往很單一。

在這種情況下,就必須首先和業務方確定,他們對於業務的風險能夠接受多少,比如下表所示:有的業務方可能涉及直接的資金投入,不允許黑灰產的存在;有的業務則只是排名上的影響,被刷一定程度上也能帶來流量。這些安全需求的確定,能夠幫助安全部門來作出決策:這個業務需要什麼樣的安全服務,需要投入多少精力到這個業務中去。

Protect:

Protect強調的是,在人為介入之前,能夠自動執行的防禦機制,如網路安全中的防火牆、waf等。在業務安全中,更傾向於將其定義為產品機制上的安全防禦。對於同一個業務場景,採取不同的安全機制,將會起到很大的差異。比如說,對於抽獎來說,給抽獎制定什麼樣的門檻。門檻越高,則使用者體驗越差,參與量越小。但隨之而來的,黑灰產的成本也越高,被刷的機率也越小。那麼,這就需要安全部門和業務部門共同協商制定,來把控這個安全門檻的尺度。

Detect:

業務安全中,Detect和Protect的主要區別在於:Detect會基於資料進行分析,然後找出有問題的資料,並進行處理;而Protect並步區分正常和異常資料,只是普適性的提高成本,來加強安全。

因此,Detect就是所謂的風控系統。需要再次強調的是,風控系統是業務安全中很重要的一個部分,但僅僅依靠風控系統,是沒有辦法做好業務安全的。

關於風控系統,因為內容過多,在此就不展開來細談了。可以參考公眾號釋出的風控相關文章進行了解。

Respond:

嚴格意義上來說,Detect只負責進行識別,而具體的處理和響應,就需要放到Respond中來進行。當然,對於異常資料的處理方式,也就常規的幾種:稍重一些的直接攔截,稍輕一些的則插入各種驗證方法(圖片、簡訊、滑塊等)。

這裡需要額外強調一點的是,在處理異常資料的過程中,一定要考慮到反饋入口的新增。比如攔截時,可能彈出一個操作異常的頁面,但在頁面中新增一個投訴反饋的入口。對於投訴的資訊,不一定要全部處理,但一定要監控其波動水平。比如說:某天投訴的使用者量突然上漲了好幾倍,那麼很可能就是風控出現誤傷了,亦或是黑灰產發起了集中的攻擊。不論是哪種情況,都需要及時人工介入來進行分析處理。

另外,如果資源足夠的話,也可以組織專門的團隊來負責應急響應處理的工作。當黑灰產發起攻擊時,收集證據,發起溯源。當損失達到一定程度時,也可以透過法律途徑,來進行打擊。隨著《網路安全法》的釋出,目前網信辦、網安、公安等,都越來越重視網路犯罪的打擊。不要認為只有嚴重的資產損失才能報案,今年以內,微博以經對刷榜單、刷互動、甚至抓站的團體和公司發起了很多司法訴訟,也成功將很多黑灰產團伙關進了小黑屋。

Respond:

Respond表示要對業務進行恢復操作。如果被薅羊毛了,就及時凍結資金,避擴音現轉出;如果被刷了,就撤銷行為,還原真實資料;如果實在彌補不回來了,就可以尋求法律援助。

當然,分析根本原因,補足安全措施,不斷提升企業的業務安全水平,才是安全人員需要持續投入精力去進行的。

總結和展望

建議

基於微博業務安全的推動和發展程序,總結出了一些業務安全發展初期的建議:

· 核心是:先求全,全面鋪開;再求深,提升競爭力

n Identify需要對業務方進行一定的安全教育,比如:“防刷”到底是防什麼樣形式的刷

n Detect為推動的基石, 只要能夠識別部分的攻擊行為,就能夠說服業務進行合作

n 成功接入後,以Protect優先,避免因為未發現的漏洞,導致業務直接被打崩

n 部分Protect邏輯,如果業務方不願意額外開發,可以轉接到風控引擎中來實現

n Detect邏輯求穩為主,漏判可以想辦法彌補,一旦誤傷過量,可能被業務直接拉黑

n 提供完善的Respond服務,人力成本較高,但業務滿意度很高

總結

業務安全是一個很大的概念,絕不是某幾個工具或系統能夠實現的。正如在網路安全中,乙方公司可以做出WAF、IDS/IPS、漏掃等專業的安全產品,但無法為企業建立完整的安全架構(也有提供安全建設的廠商,不過都是透過長期駐場,深度合作來實現的)。因此,業務安全中,乙方公司也許可以做出風控系統、驗證碼、人臉識別等安全產品,但業務安全的建設,還是需要依靠安全團隊來進行規劃和構建。

安全框架,對於企業業務安全發展,能起到很核心的作用。安全框架作為一個High Level的指導論,能夠幫助安全團隊快速理清工作目標,並發現安全短板,從而全面的提升企業的安全水平。另外,由於其通用性,安全框架也能夠在多樣的業務場景下,給予安全團隊和業務部門指明方向,避免將過多的精力放在無用的地方,提高效率。

當然,因為業務安全的特色,安全框架無法像其再網路安全中一樣,事無鉅細的列舉出企業應該做的每一項事情。因此,在細節上,如果更好的為業務提供安全服務,仍然需要安全團隊結合業務特色,進行具體的決策。

最後,安全無“銀彈”!

本文轉自:部落格園

原文連結:https://www.cnblogs.com/yuluoxingkong/p/15269298.html

如有侵權,請聯絡我們進行處理~