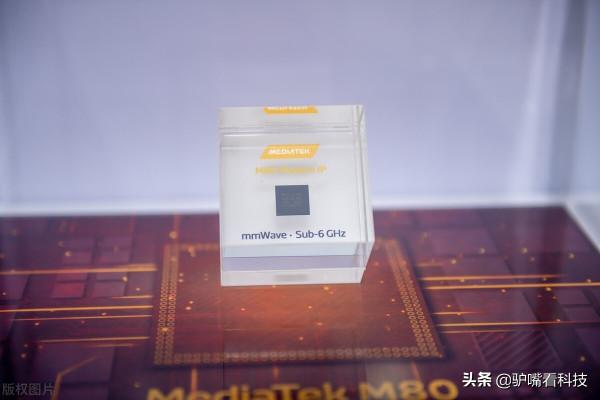

聯發科在其智慧手機晶片的訊號處理器中已經堵上了漏洞,該漏洞理論上可以用來記錄對話。

安全研究人員發現了臺灣製造商聯發科智慧手機晶片的漏洞,理論上攻擊者可以利用該漏洞來記錄對話。Mediatek 在 10 月份的安全公告中報告了這些和其他漏洞,並向智慧手機制造商提供了韌體更新(CVE-2021-0661、CVE-2021-0662、CVE-2021-0663)。

對訊號處理器的攻擊

Check Point 的研究人員解釋說,攻擊者透過 Android 系統與音訊訊號處理器的驅動程式進行通訊。如果使用者在具有適當許可權的智慧手機上安裝專門準備的應用程式,這可能會透過與音訊驅動程式通訊的庫將程式碼搬運到音訊驅動程式的韌體中。最終,應用程式可以轉移音訊資料流,從而記錄對話。

“總而言之,我們可以說我們已經透過 Android API 展示了一種全新的攻擊路徑,”Check Point 的 Slava Makkaveev 說。安全研究人員很早就通知了聯發科及其主要客戶小米,雙方已經進行了合作。聯發科已經堵住了漏洞,並在十月份的公告中公佈了這些漏洞。現在由智慧手機制造商將新韌體分發到市場上的裝置。

目前沒有濫用

“如果這些漏洞沒有得到修復,駭客可能會利用它們來記錄來自 Android 使用者的電話,”Makkaveev 說。“此外,裝置製造商本身可能會濫用安全漏洞進行大規模的記錄活動。因此,我們向 Android 使用者傳達的資訊是,他們應該使用新的安全更新更新他們的裝置,以便受到保護。”

然而,攻擊者必須投入相對大量的努力才能利用這些漏洞。考慮到大量不同Android版本的智慧手機型號,商業開發似乎不太可能。Check Point 也承認“沒有任何形式的濫用證據”。